一、 漏洞 CVE-2022-49762 基础信息

漏洞信息

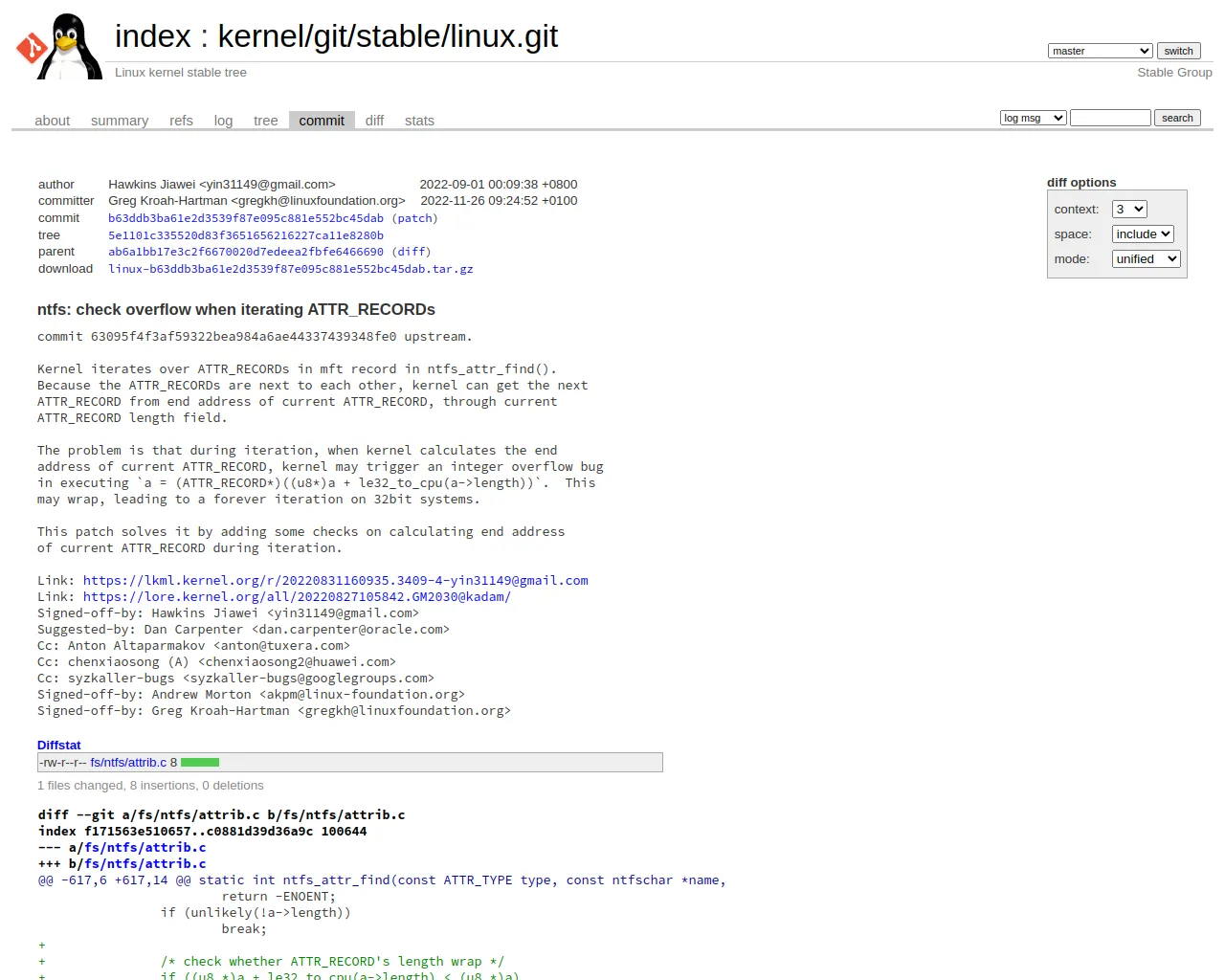

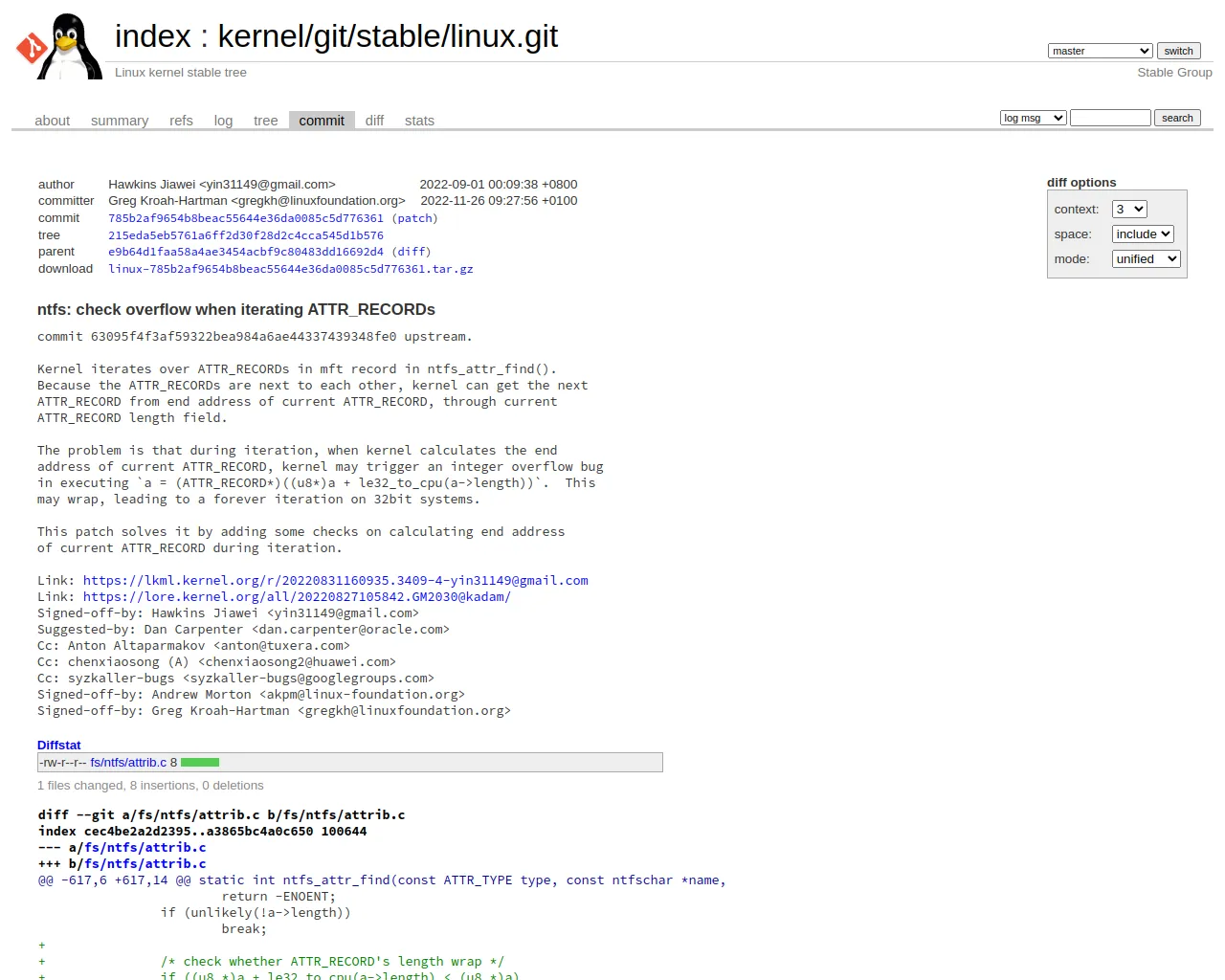

# 在遍历ATTR_RECORD时检查NTFS的溢出问题

## 漏洞概述

在Linux内核中处理ntfs文件系统时,存在一个整数溢出漏洞,导致在遍历ATTR_RECORDs时可能出现无限循环的情况。

## 影响版本

未指明具体版本,但影响使用该内核代码实现ntfs文件系统处理的所有版本。

## 漏洞细节

该漏洞发生在`ntfs_attr_find()`函数中,内核通过当前ATTR_RECORD的长度字段计算下一个ATTR_RECORD的地址。当计算当前ATTR_RECORD的结束地址时,执行`a = (ATTR_RECORD*)((u8*)a + le32_to_cpu(a->length))`这个表达式可能会触发整数溢出,导致地址计算错误,从而在32位系统中引发无限循环。

## 影响

该漏洞可能导致系统在处理ntfs文件系统时进入无限循环,从而影响系统的稳定性和性能。

提示

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

二、漏洞 CVE-2022-49762 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2022-49762 的情报信息

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: 503 Service Temporarily Unavailable -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2022-49762