一、 漏洞 CVE-2023-53038 基础信息

漏洞信息

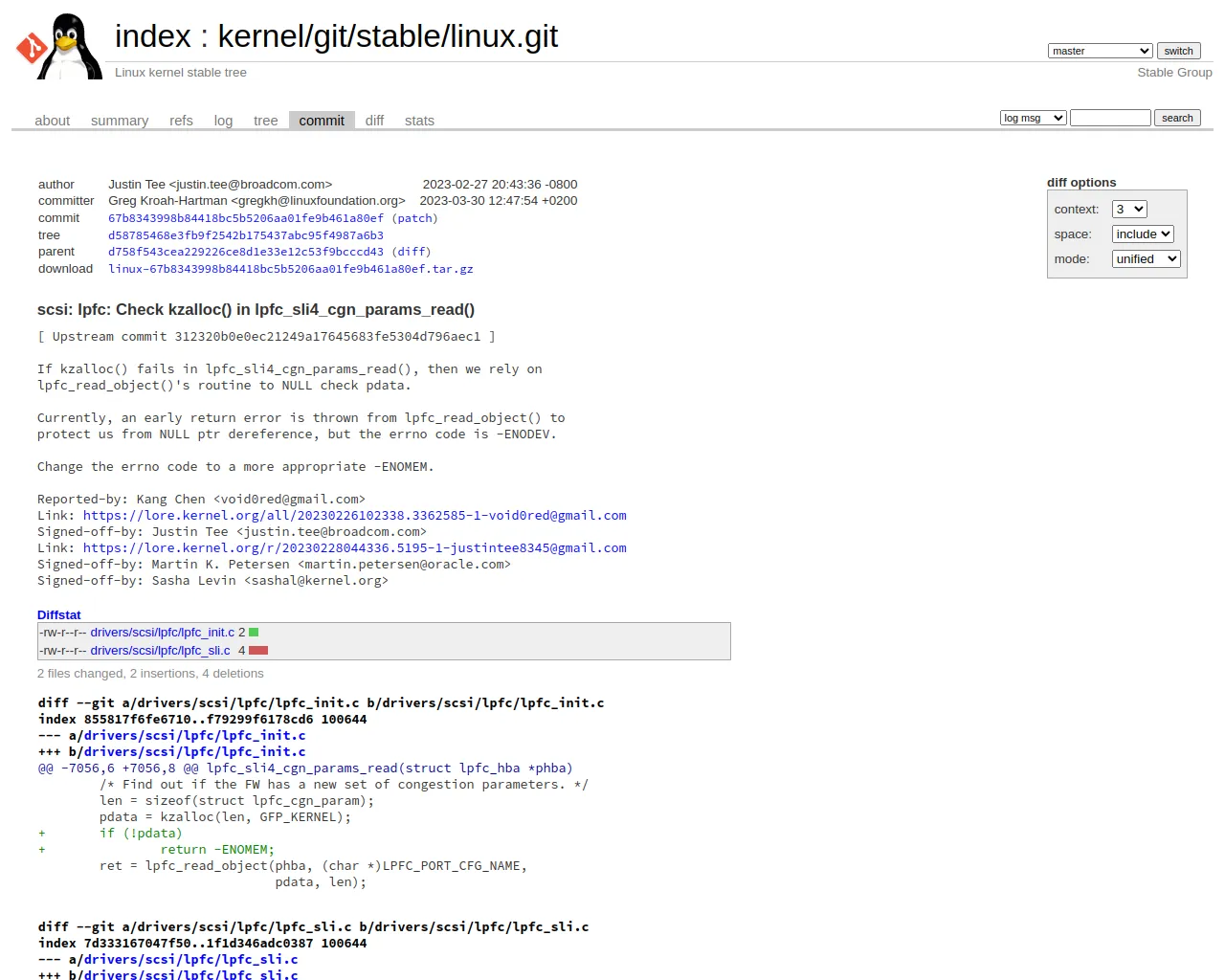

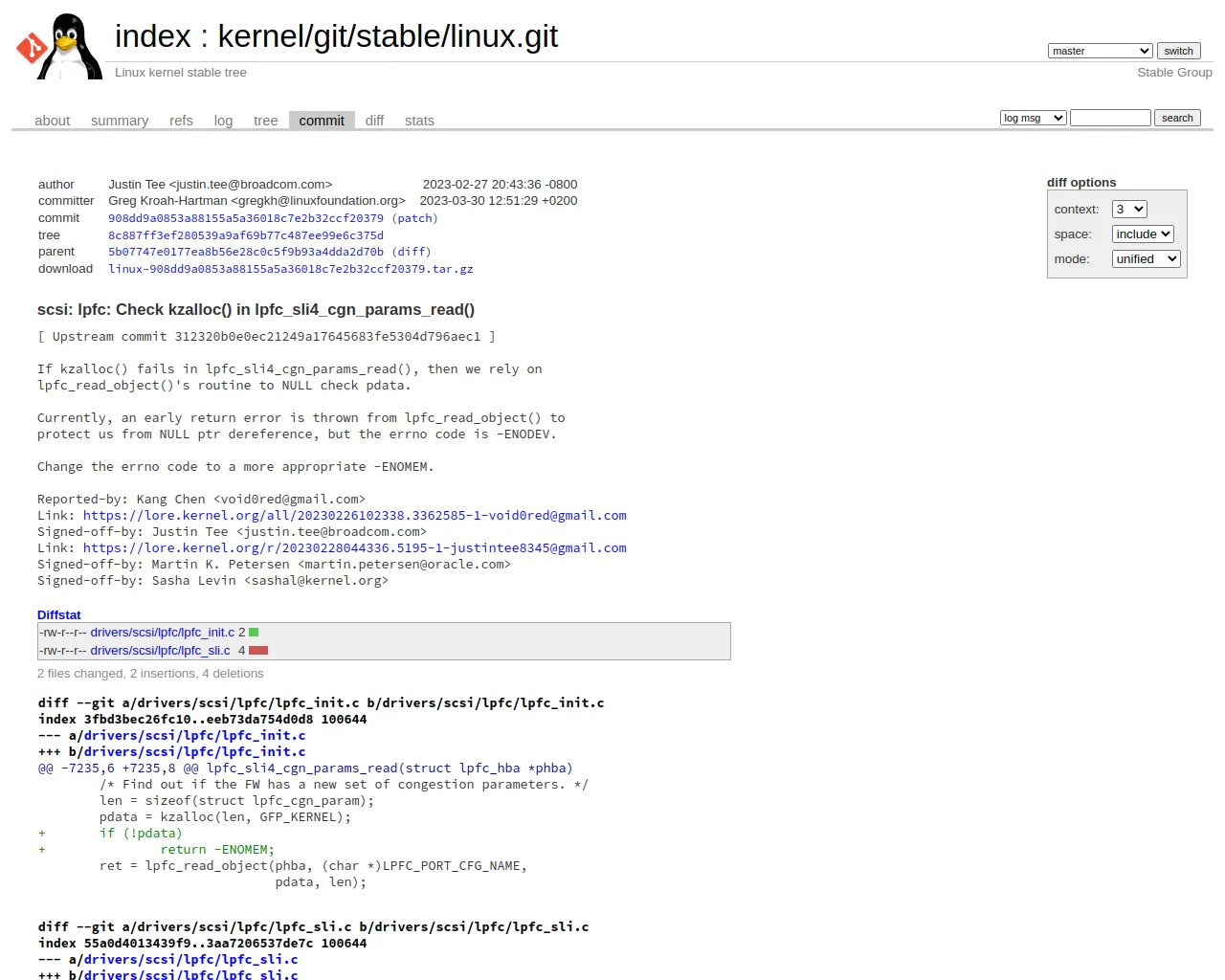

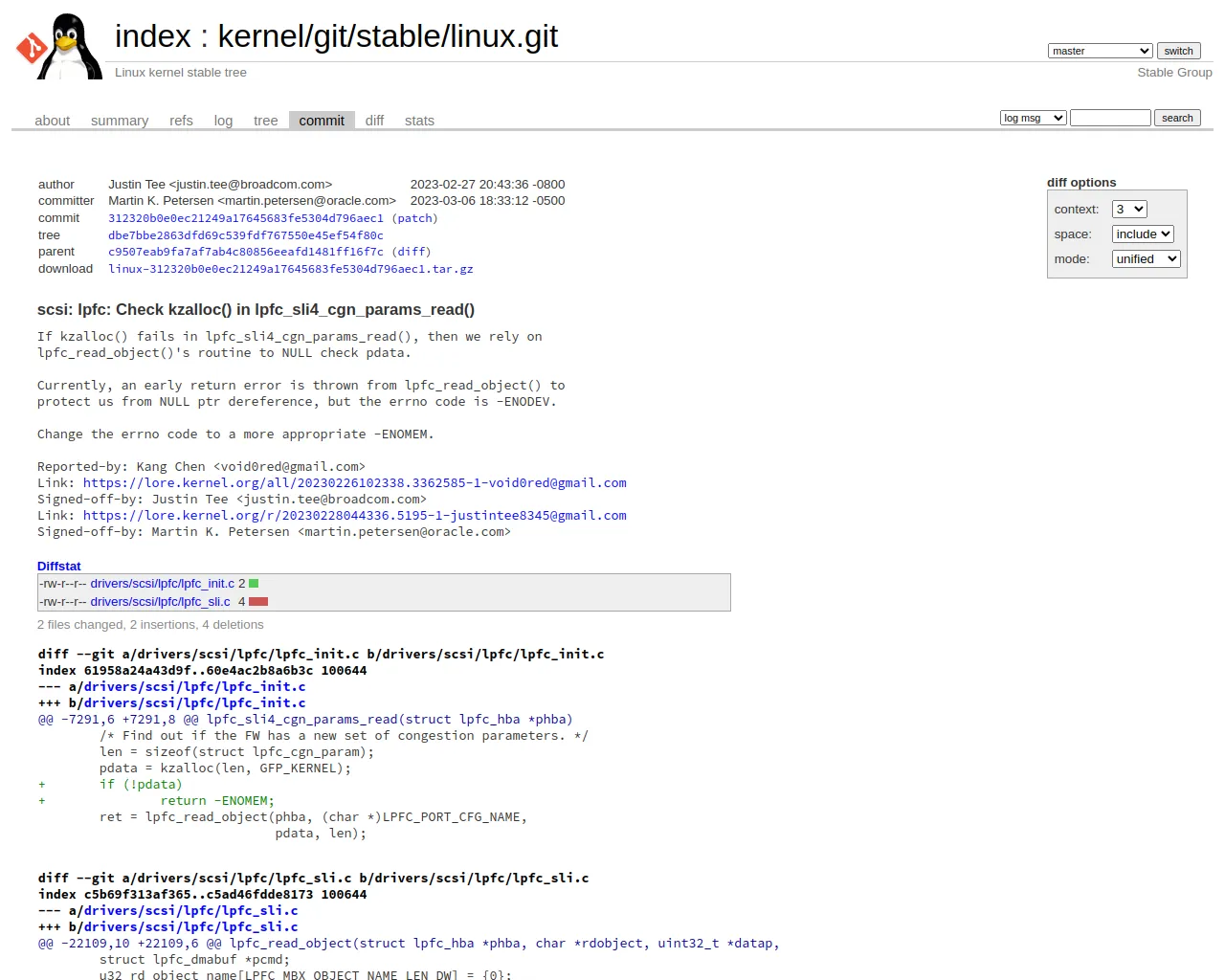

# scsi:lpfc:在lpfc_sli4_cgn_params_read()中检查kzalloc()

## 漏洞概述

在Linux内核中,`lpfc_sli4_cgn_params_read()`函数中存在一个漏洞,当`kzalloc()`函数调用失败时,`lpfc_read_object()`依赖于对`pdata`的NULL检查来防止空指针解引用。然而,返回的错误码为`-ENODEV`,这并非最合适。

## 影响版本

未指定具体版本。

## 细节

- `lpfc_sli4_cgn_params_read()`函数中调用`kzalloc()`分配内存。

- 如果`kzalloc()`失败,当前的处理方式是在`lpfc_read_object()`中返回`-ENODEV`错误码。

- 此错误码并不准确,应改为`-ENOMEM`来更恰当地反映内存分配失败。

## 影响

如果`kzalloc()`失败,函数未能正确传递内存分配失败的错误码,可能导致错误处理不当。

提示

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

二、漏洞 CVE-2023-53038 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2023-53038 的情报信息

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

-

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2023-53038