一、 漏洞 CVE-2024-12378 基础信息

漏洞信息

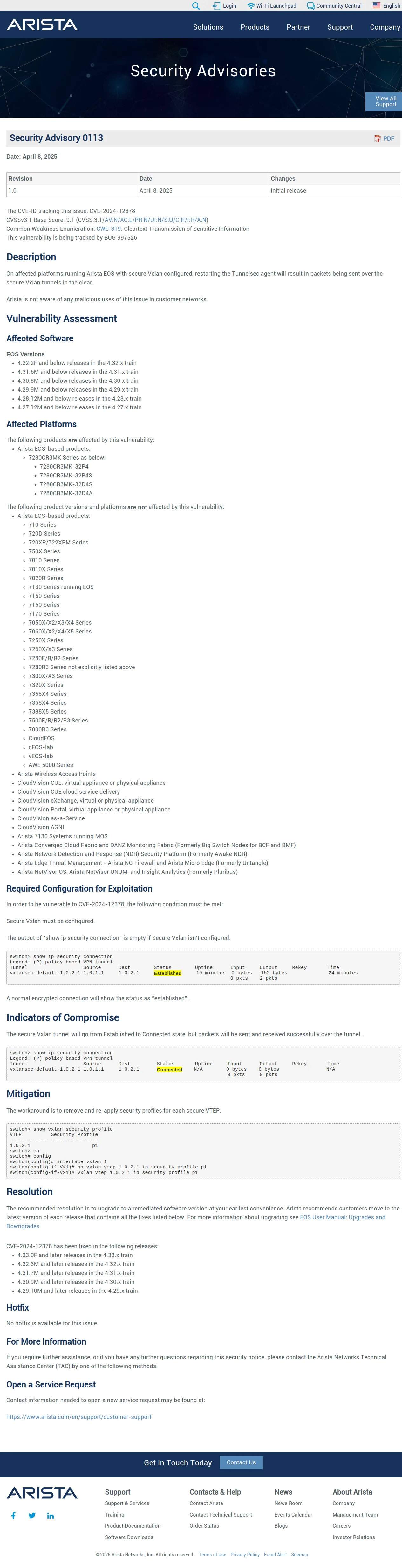

# 在运行Arista EOS并配置了安全Vxlan的受此问题影响的平台上,重新启动Tunnelsec代理将导致数据包以明文形式通过安全Vxlan隧道传输。

## 漏洞概述

在配置了安全Vxlan的Arista EOS平台上,重启Tunnelsec代理会导致通过安全Vxlan隧道传输的数据包以明文形式发送。

## 影响版本

未提供具体影响版本信息。

## 漏洞细节

重启Tunnelsec代理服务后,安全Vxlan隧道的数据包传输将不再加密,从而以明文形式传输。

## 影响

部署了安全Vxlan的用户在Tunnelsec代理重启后,将面临数据泄露的风险,因为传输的数据不再被加密。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

On affected platforms running Arista EOS with secure Vxlan configured, restarting the Tunnelsec agent will result in packets being sent over the secure Vxlan tunnels in the clear.

来源:美国国家漏洞数据库 NVD

漏洞描述信息

On affected platforms running Arista EOS with secure Vxlan configured, restarting the Tunnelsec agent will result in packets being sent over the secure Vxlan tunnels in the clear.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N

来源:美国国家漏洞数据库 NVD

漏洞类别

敏感数据的明文传输

来源:美国国家漏洞数据库 NVD

漏洞标题

Arista EOS 安全漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

Arista EOS是美国Arista公司的一个完全可编程的、高度模块化的、基于Linux的网络操作系统。 Arista EOS存在安全漏洞,该漏洞源于重启Tunnelsec代理可能导致数据包以明文形式通过安全Vxlan隧道发送。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

其他

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2024-12378 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|