一、 漏洞 CVE-2025-1565 基础信息

漏洞信息

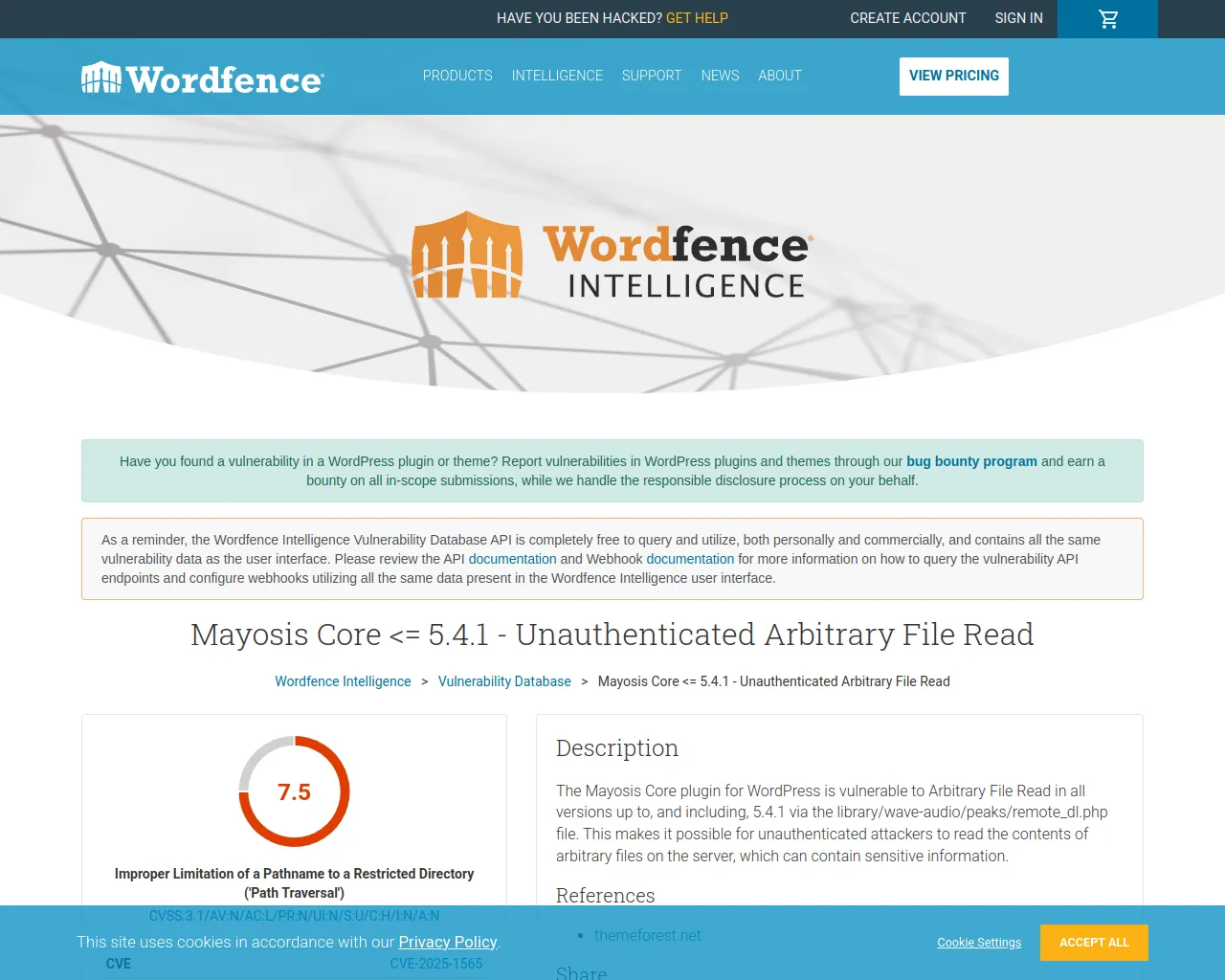

# Mayosis Core <= 5.4.1 - 未经身份验证的任意文件读取

## 漏洞概述

Mayosis Core 插件的一个任意文件读取漏洞影响了所有版本,直到并包括5.4.1版本。攻击者可以通过 `library/wave-audio/peaks/remote_dl.php` 文件读取服务器上的任意文件内容,这些文件可能包含敏感信息。

## 影响版本

- 所有版本,直到并包括 5.4.1

## 漏洞细节

该漏洞存在于 `library/wave-audio/peaks/remote_dl.php` 文件中。未经身份验证的攻击者可以利用该漏洞读取服务器上的任意文件。

## 影响

此漏洞使得攻击者能够读取服务器上的任意文件内容,这些文件可能包含敏感信息,从而造成信息泄露。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

Mayosis Core <= 5.4.1 - Unauthenticated Arbitrary File Read

来源:美国国家漏洞数据库 NVD

漏洞描述信息

The Mayosis Core plugin for WordPress is vulnerable to Arbitrary File Read in all versions up to, and including, 5.4.1 via the library/wave-audio/peaks/remote_dl.php file. This makes it possible for unauthenticated attackers to read the contents of arbitrary files on the server, which can contain sensitive information.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N

来源:美国国家漏洞数据库 NVD

漏洞类别

对路径名的限制不恰当(路径遍历)

来源:美国国家漏洞数据库 NVD

漏洞标题

WordPress plugin Mayosis Core 路径遍历漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin Mayosis Core 5.4.1及之前版本存在安全漏洞,该漏洞源于文件读取功能未限制,可能导致任意文件读取。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

路径遍历

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-1565 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2025-1565 的情报信息

-

标题: Mayosis Core <= 5.4.1 - Unauthenticated Arbitrary File Read -- 🔗来源链接

标签:

-

标题: Mayosis - Digital Marketplace WordPress Theme by TeconceTheme | ThemeForest -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2025-1565