一、 漏洞 CVE-2025-20188 基础信息

漏洞信息

# N/A

## 漏洞概述

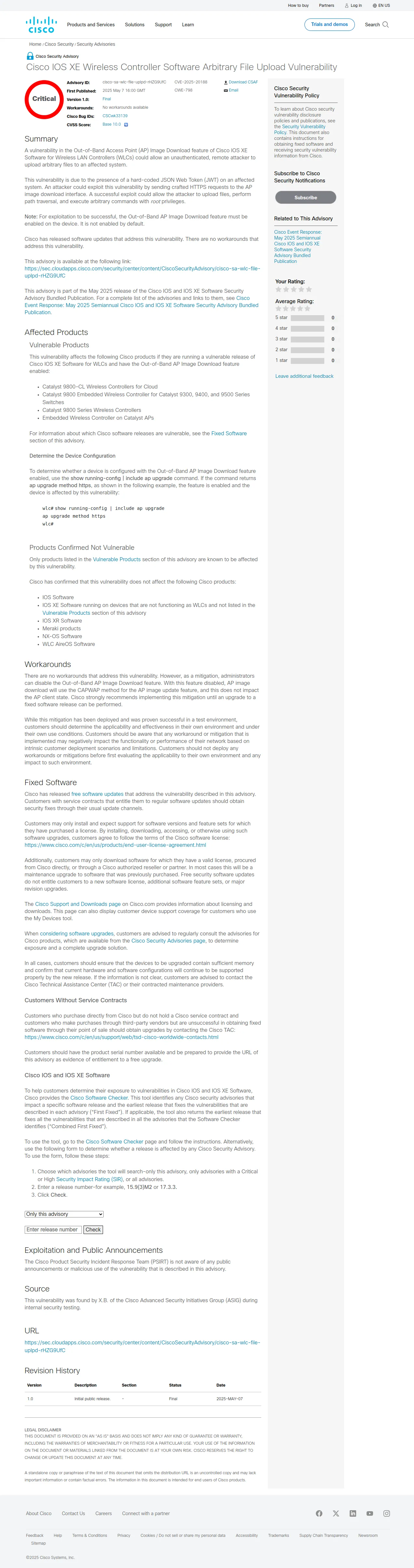

该漏洞存在于Cisco IOS XE软件的无线局域网控制器(WLCs)中,具体涉及其带外访问点(AP)镜像下载功能。由于存在硬编码的JSON Web Token (JWT),未经身份验证的远程攻击者可以通过发送精心构造的HTTPS请求来利用此漏洞,进而上传任意文件并以root权限执行任意命令。

## 影响版本

Cisco IOS XE Software for Wireless LAN Controllers (WLCs)。

## 漏洞细节

该漏洞的存在是因为受影响系统上有一个硬编码的JSON Web Token (JWT)。攻击者可以通过向AP镜像下载接口发送精心设计的HTTPS请求来利用这一漏洞。成功利用该漏洞允许攻击者上传文件,进行路径遍历,并以root权限执行任意命令。

## 漏洞影响

成功利用此漏洞的攻击者可以上传任意文件,实施路径遍历攻击,并以root权限执行任意命令。需要注意的是,只有当设备上的带外AP镜像下载功能被启用时(默认情况下是不启用的),该漏洞才能被成功利用。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

N/A

来源:美国国家漏洞数据库 NVD

漏洞描述信息

A vulnerability in the Out-of-Band Access Point (AP) Image Download feature of Cisco IOS XE Software for Wireless LAN Controllers (WLCs) could allow an unauthenticated, remote attacker to upload arbitrary files to an affected system.

This vulnerability is due to the presence of a hard-coded JSON Web Token (JWT) on an affected system. An attacker could exploit this vulnerability by sending crafted HTTPS requests to the AP image download interface. A successful exploit could allow the attacker to upload files, perform path traversal, and execute arbitrary commands with root privileges.

Note: For exploitation to be successful, the Out-of-Band AP Image Download feature must be enabled on the device. It is not enabled by default.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

来源:美国国家漏洞数据库 NVD

漏洞类别

使用硬编码的凭证

来源:美国国家漏洞数据库 NVD

漏洞标题

Cisco IOS XE 信任管理问题漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

Cisco IOS XE是美国思科(Cisco)公司的一个操作系统。用于企业有线和无线访问,汇聚,核心和WAN的单一操作系统,Cisco IOS XE降低了业务和网络的复杂性。 Cisco IOS XE存在信任管理问题漏洞,该漏洞源于硬编码JSON Web Token,可能导致文件上传和路径遍历攻击。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

信任管理问题

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-20188 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|---|---|---|

| 1 | A vulnerability in the Out-of-Band Access Point (AP) Image Download feature of Cisco IOS XE Software for Wireless LAN Controllers (WLCs) could allow an unauthenticated, remote attacker to upload arbitrary files to an affected system.This vulnerability is due to the presence of a hard-coded JSON Web Token (JWT) on an affected system.An attacker could exploit this vulnerability by sending crafted HTTPS requests to the AP image download interface. A successful exploit could allow the attacker to upload files, perform path traversal, and execute arbitrary commands with root privileges. | https://github.com/projectdiscovery/nuclei-templates/blob/main/http/cves/2025/CVE-2025-20188.yaml | POC详情 |