一、 漏洞 CVE-2025-23154 基础信息

漏洞信息

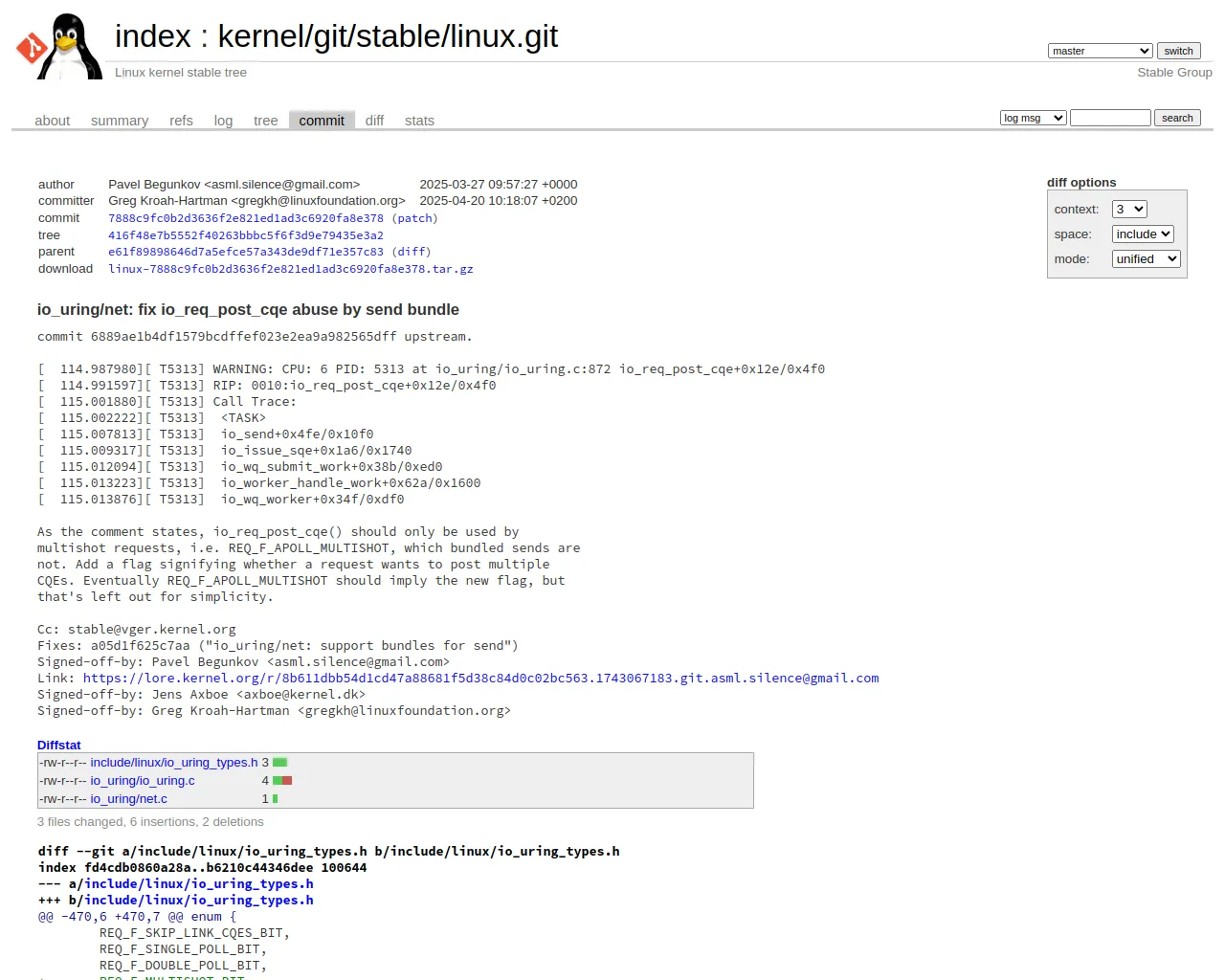

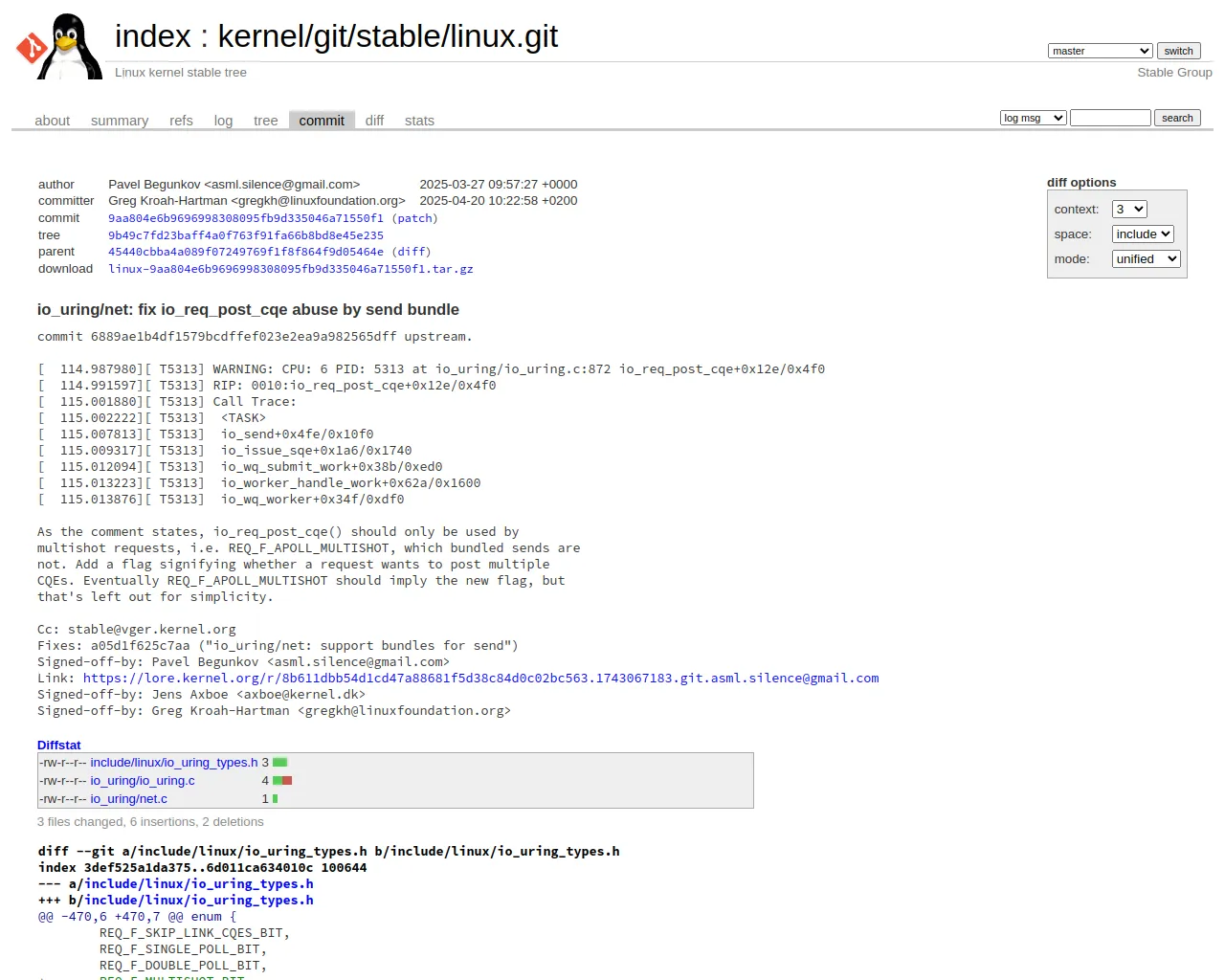

# io_uring/net:修复发送捆绑包导致的io_req_post_cqe滥用问题

## 漏洞概述

Linux 内核中修复了一个与 `io_uring/net` 相关的滥用漏洞,具体是在 `io_req_post_cqe` 函数中,错误地使用了非 multishot 请求。

## 影响版本

未具体说明影响的版本。

## 细节

通过日志可以看出,`io_req_post_cqe` 函数在处理捆绑发送请求时存在滥用问题。日志信息如下:

```plaintext

[ 114.987980][ T5313] WARNING: CPU: 6 PID: 5313 at io_uring/io_uring.c:872 io_req_post_cqe+0x12e/0x4f0

[ 114.991597][ T5313] RIP: 0010:io_req_post_cqe+0x12e/0x4f0

[ 115.001880][ T5313] Call Trace:

[ 115.002222][ T5313] <TASK>

[ 115.007813][ T5313] io_send+0x4fe/0x10f0

[ 115.009317][ T5313] io_issue_sqe+0x1a6/0x1740

[ 115.012094][ T5313] io_wq_submit_work+0x38b/0xed0

[ 115.013223][ T5313] io_worker_handle_work+0x62a/0x1600

[ 115.013876][ T5313] io_wq_worker+0x34f/0xdf0

```

`io_req_post_cqe()` 应该仅用于 multishot 请求(标记为 `REQ_F_APOLL_MULTISHOT`),但捆绑发送请求并非 multishot 请求。为此,引入了一个新标志来标识是否请求多次发布 CQEs。

## 影响

若未正确处理会导致滥用 `io_req_post_cqe()` 函数,可能引起系统运行不稳定或安全风险。需通过新标志来避免该问题。

神龙判断

是否为 Web 类漏洞: 未知

判断理由:

N/A

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

io_uring/net: fix io_req_post_cqe abuse by send bundle

来源:美国国家漏洞数据库 NVD

漏洞描述信息

In the Linux kernel, the following vulnerability has been resolved: io_uring/net: fix io_req_post_cqe abuse by send bundle [ 114.987980][ T5313] WARNING: CPU: 6 PID: 5313 at io_uring/io_uring.c:872 io_req_post_cqe+0x12e/0x4f0 [ 114.991597][ T5313] RIP: 0010:io_req_post_cqe+0x12e/0x4f0 [ 115.001880][ T5313] Call Trace: [ 115.002222][ T5313] <TASK> [ 115.007813][ T5313] io_send+0x4fe/0x10f0 [ 115.009317][ T5313] io_issue_sqe+0x1a6/0x1740 [ 115.012094][ T5313] io_wq_submit_work+0x38b/0xed0 [ 115.013223][ T5313] io_worker_handle_work+0x62a/0x1600 [ 115.013876][ T5313] io_wq_worker+0x34f/0xdf0 As the comment states, io_req_post_cqe() should only be used by multishot requests, i.e. REQ_F_APOLL_MULTISHOT, which bundled sends are not. Add a flag signifying whether a request wants to post multiple CQEs. Eventually REQ_F_APOLL_MULTISHOT should imply the new flag, but that's left out for simplicity.

来源:美国国家漏洞数据库 NVD

CVSS信息

N/A

来源:美国国家漏洞数据库 NVD

漏洞类别

N/A

来源:美国国家漏洞数据库 NVD

漏洞标题

Linux kernel 安全漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

Linux kernel是美国Linux基金会的开源操作系统Linux所使用的内核。 Linux kernel存在安全漏洞,该漏洞源于io_req_post_cqe被send bundle滥用,可能导致错误日志。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

其他

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-23154 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2025-23154 的情报信息

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

标题: Making sure you're not a bot! -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2025-23154

四、漏洞 CVE-2025-23154 的评论

暂无评论