一、 漏洞 CVE-2025-3488 基础信息

漏洞信息

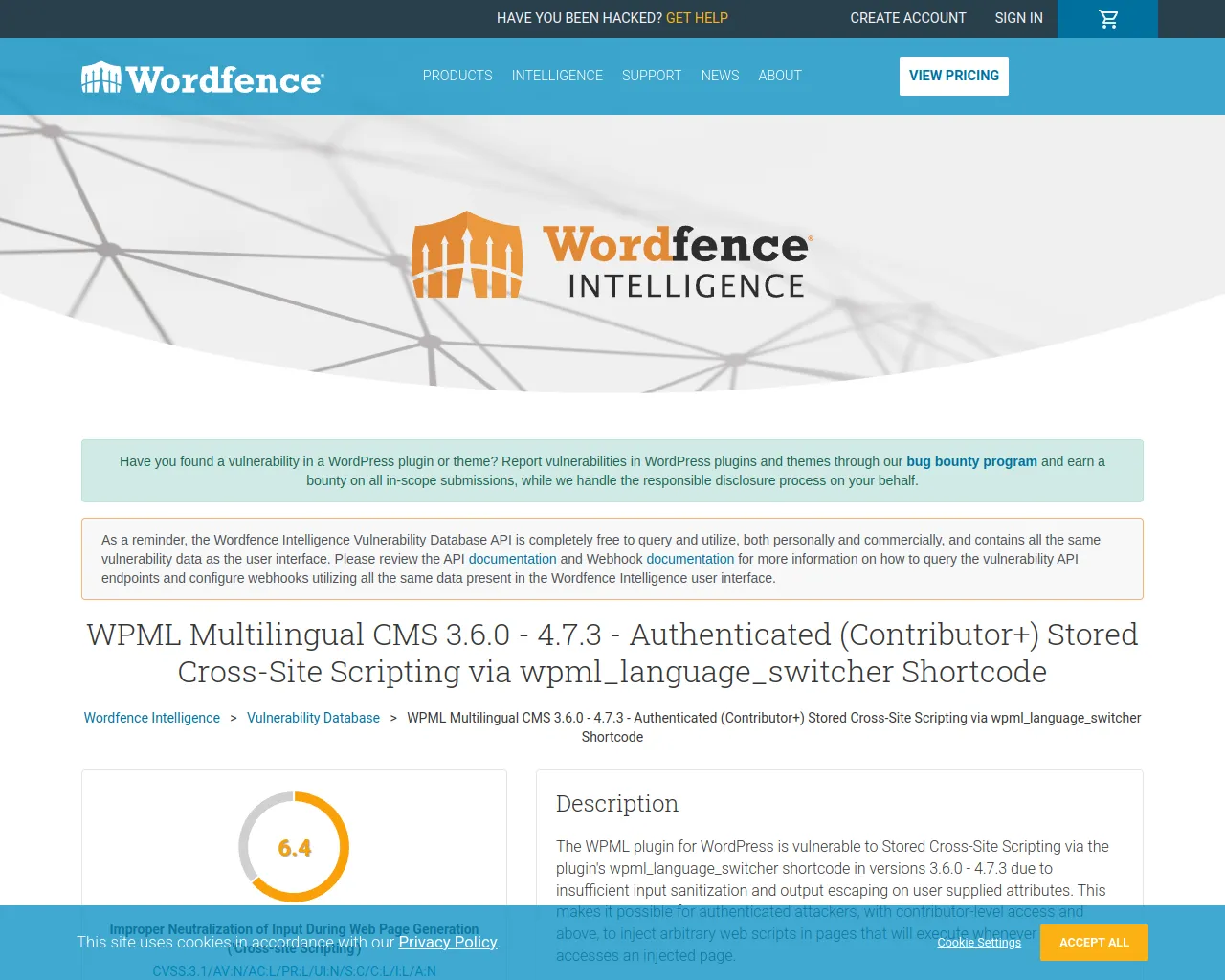

# WPML 多语言CMS 3.6.0 - 4.7.3 - 经认证(贡献者+)通过wpml_language_switcher短代码存储XSS漏洞

## 漏洞概述

WPML插件在WordPress中的wpml_language_switcher短代码存在存储型跨站脚本(XSS)漏洞,由于对用户提供的属性输入过滤和输出转义不足,允许经过身份验证的攻击者(具有贡献者级别及以上的访问权限)在页面中注入任意web脚本。

## 影响版本

WPML插件版本3.6.0 - 4.7.3

## 漏洞细节

攻击者可以通过提交恶意内容到`wpml_language_switcher`短代码中的用户提供的属性来注入恶意脚本。这些脚本会在访问被注入页面的用户浏览器中执行。

## 漏洞影响

该漏洞允许攻击者执行任意恶意脚本,可能导致信息泄露、用户会话劫持或其他类型的安全问题。具有贡献者级别访问权限的攻击者可以利用此漏洞影响其他用户。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

WPML Multilingual CMS 3.6.0 - 4.7.3 - Authenticated (Contributor+) Stored Cross-Site Scripting via wpml_language_switcher Shortcode

来源:美国国家漏洞数据库 NVD

漏洞描述信息

The WPML plugin for WordPress is vulnerable to Stored Cross-Site Scripting via the plugin's wpml_language_switcher shortcode in versions 3.6.0 - 4.7.3 due to insufficient input sanitization and output escaping on user supplied attributes. This makes it possible for authenticated attackers, with contributor-level access and above, to inject arbitrary web scripts in pages that will execute whenever a user accesses an injected page.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:L/I:L/A:N

来源:美国国家漏洞数据库 NVD

漏洞类别

在Web页面生成时对输入的转义处理不恰当(跨站脚本)

来源:美国国家漏洞数据库 NVD

漏洞标题

WordPress plugin WPML 跨站脚本漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin WPML 4.7.3及之前版本存在跨站脚本漏洞,该漏洞源于wpml_language_switcher短代码输入清理和输出转义不足,可能导致存储型跨站脚本。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

跨站脚本

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-3488 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2025-3488 的情报信息

-

标题: WPML Multilingual CMS 3.6.0 - 4.7.3 - Authenticated (Contributor+) Stored Cross-Site Scripting via wpml_language_switcher Shortcode -- 🔗来源链接

标签:

- https://wpml.org/documentation/support/wpml-coding-api/shortcodes/

- https://wpml.org/category/changelog/

- https://nvd.nist.gov/vuln/detail/CVE-2025-3488