一、 漏洞 CVE-2025-36546 基础信息

漏洞信息

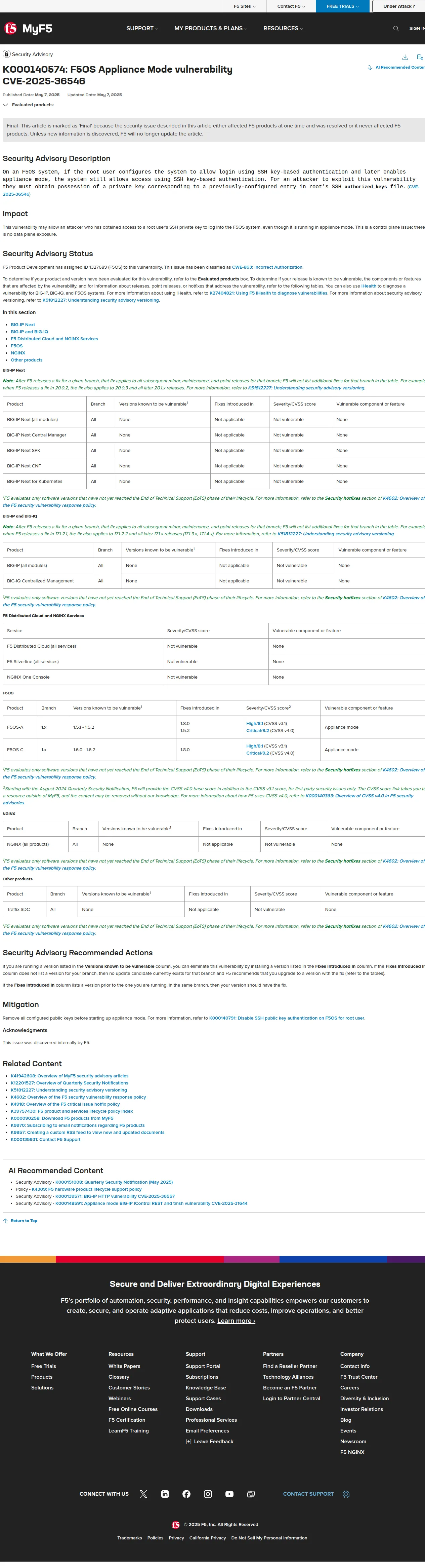

# F5OS 设备模式漏洞

## 漏洞概述

在F5OS系统中,如果root用户已配置通过SSH密钥认证登录,并在之后启用了Appliance Mode,那么仍然允许通过SSH密钥认证进行访问。攻击者必须获得root用户的SSH私钥才能利用此漏洞。

## 影响版本

未提到具体版本,但注意:已经到达技术支持终止期(EoTS)的软件版本未被评估。

## 细节

- 如果系统允许通过SSH密钥认证进行登录,并且之后启用了Appliance Mode,此配置不会被改变。

- 攻击者必须获取root用户的SSH私钥才能真正利用该漏洞。

## 影响

- 在启用了Appliance Mode后,通过SSH密钥认证的形式登录仍不受影响,增加了潜在的安全威胁。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

F5OS Appliance Mode vulnerability

来源:美国国家漏洞数据库 NVD

漏洞描述信息

On an F5OS system, if the root user had previously configured the system to allow login via SSH key-based authentication, and then enabled Appliance Mode; access via SSH key-based authentication is still allowed. For an attacker to exploit this vulnerability they must obtain the root user's SSH private key.

Note: Software versions which have reached End of Technical Support (EoTS) are not evaluated.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

来源:美国国家漏洞数据库 NVD

漏洞类别

授权机制不正确

来源:美国国家漏洞数据库 NVD

漏洞标题

F5 F5OS 安全漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

F5 F5OS是F5公司的F5设备上运行的专有操作系统,用于支持其应用交付控制和安全性能的功能。 F5 F5OS存在安全漏洞,该漏洞源于SSH密钥认证绕过。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

其他

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-36546 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|