一、 漏洞 CVE-2025-3746 基础信息

漏洞信息

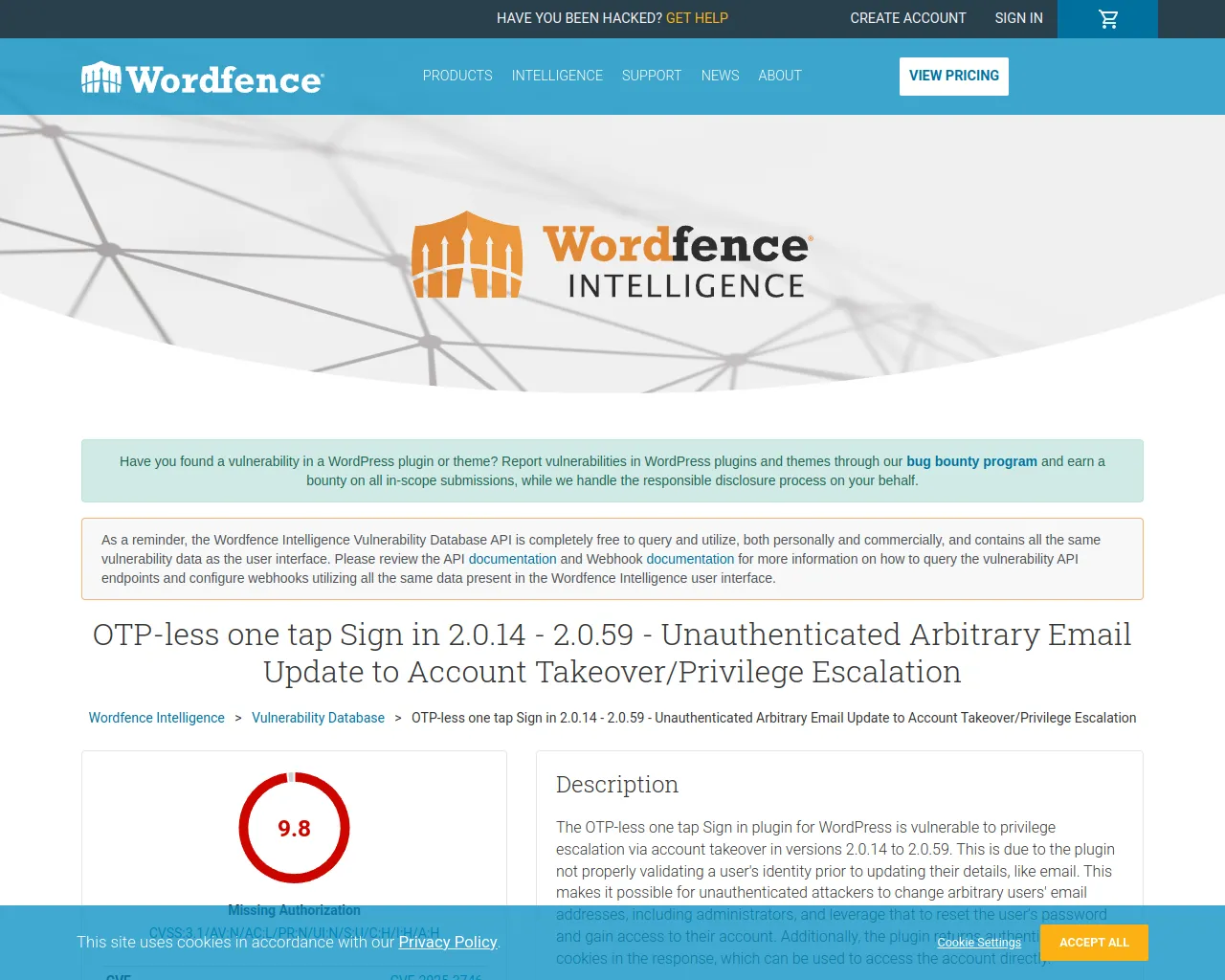

# 无 OTP 一键登录 2.0.14 - 2.0.59 - 未认证任意电邮更新导致账户接管/权限提升漏洞

## 漏洞概述

WordPress插件OTP-less one tap Sign in在某些版本中存在权限提升漏洞,攻击者可通过接管账户来更改用户信息,包括管理员的邮箱,进而重置密码并获取账户访问权限。

## 影响版本

版本2.0.14至2.0.59

## 漏洞细节

该漏洞源于插件没有正确验证用户身份便更新用户详情(如邮箱)。这使得未授权的攻击者可以更改任意用户的邮箱地址,包括管理员,并利用此更改重置用户的密码并获取账户的访问权限。此外,该插件还会在响应中返回身份验证cookie,这些cookie也可被用来直接访问账户。

## 影响

- 未经授权的攻击者可以更改用户的邮箱地址,特别是管理员的。

- 攻击者可以利用更改后的邮箱地址重置密码并取得账户的访问权限。

- 响应中返回的认证cookie增加了账户被直接访问的风险。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

OTP-less one tap Sign in 2.0.14 - 2.0.59 - Unauthenticated Arbitrary Email Update to Account Takeover/Privilege Escalation

来源:美国国家漏洞数据库 NVD

漏洞描述信息

The OTP-less one tap Sign in plugin for WordPress is vulnerable to privilege escalation via account takeover in versions 2.0.14 to 2.0.59. This is due to the plugin not properly validating a user's identity prior to updating their details, like email. This makes it possible for unauthenticated attackers to change arbitrary users' email addresses, including administrators, and leverage that to reset the user's password and gain access to their account.

Additionally, the plugin returns authentication cookies in the response, which can be used to access the account directly.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

来源:美国国家漏洞数据库 NVD

漏洞类别

授权机制缺失

来源:美国国家漏洞数据库 NVD

漏洞标题

WordPress plugin OTP-less one tap Sign in 安全漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin OTP-less one tap Sign in 2.0.14至2.0.59版本存在安全漏洞,该漏洞源于未正确验证用户身份,可能导致账户接管和权限提升。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

其他

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-3746 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2025-3746 的情报信息

-

标题: OTP-less one tap Sign in 2.0.14 - 2.0.59 - Unauthenticated Arbitrary Email Update to Account Takeover/Privilege Escalation -- 🔗来源链接

标签:

-

标题: class-login.php in otpless/tags/2.0.59./includes – WordPress Plugin Repository -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2025-3746