一、 漏洞 CVE-2025-3779 基础信息

漏洞信息

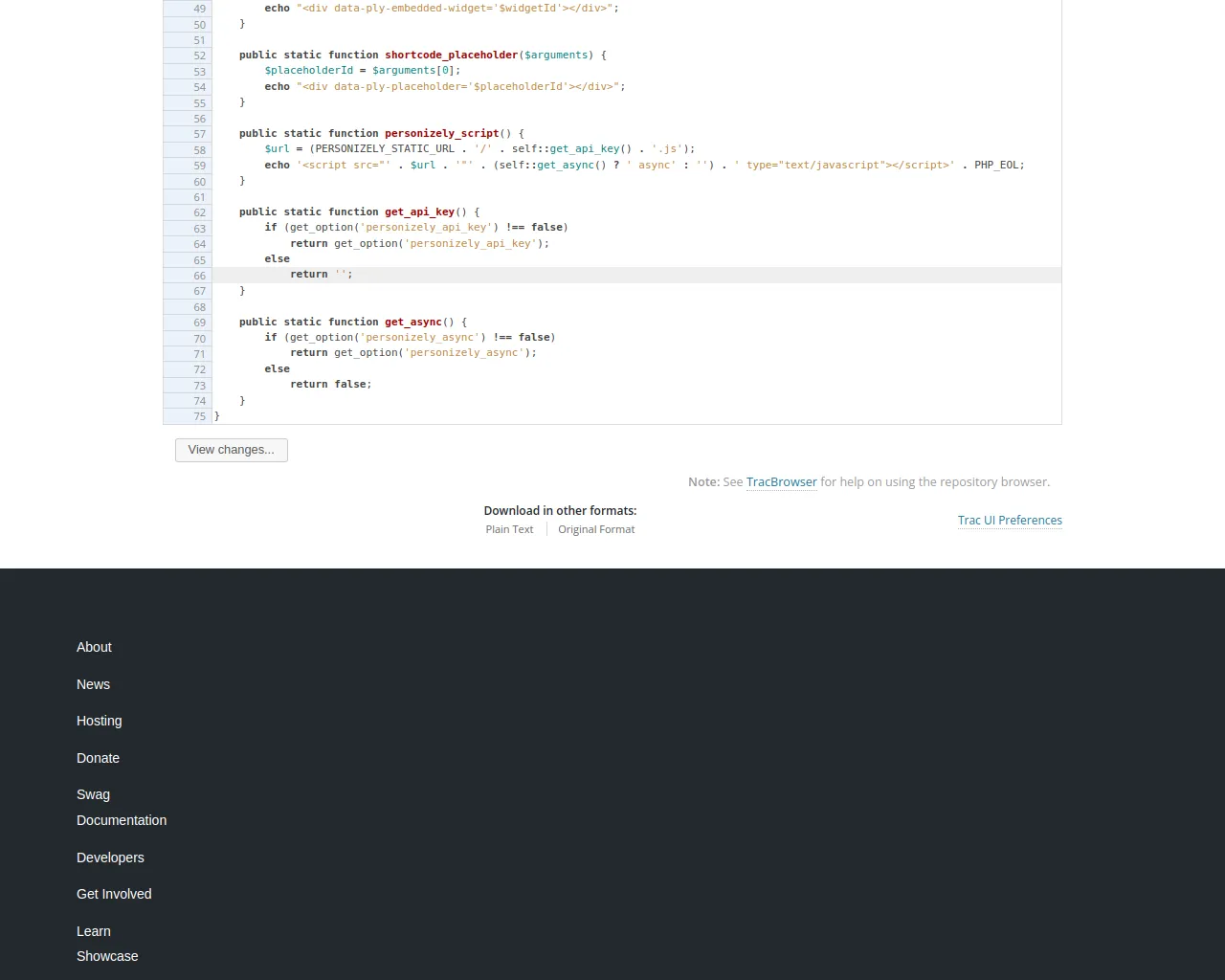

# Personizely <= 0.10 - 经认证(贡献者+)通过widgetId参数进行的Stored跨站脚本攻击

## 漏洞概述

Personizely 插件在 WordPress 中存在存储型跨站脚本(Stored XSS)漏洞。该漏洞是由于对 `widgetId` 参数输入过滤和输出转义不足导致的。

## 影响版本

所有版本均受影响,包括 0.10 及以下版本。

## 漏洞细节

攻击者可以通过篡改 `widgetId` 参数值来注入任意的 Web 脚本,这些脚本会在用户访问被注入页面时执行。

## 影响

具有贡献者及以上权限的认证攻击者可以利用该漏洞在页面上注入恶意代码,导致其他用户在访问时执行这些脚本。

提示

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

二、漏洞 CVE-2025-3779 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2025-3779 的情报信息

-

标题: Personizely <= 0.10 - Authenticated (Contributor+) Stored Cross-Site Scripting via widgetId Parameter -- 🔗来源链接

标签:

-

标题: class.personizely.php in personizely/tags/0.10 – WordPress Plugin Repository -- 🔗来源链接

标签:

-

标题: A/B Testing, Popups, Website Personalization, Email Popup, Exit Intent Pop Up, Upsell Pop Up – Personizely – WordPress plugin | WordPress.org -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2025-3779