一、 漏洞 CVE-2025-3815 基础信息

漏洞信息

# SurveyJS <= 1.12.32 - 认证 (贡献者+) 通过id参数存储的XSS漏洞

## 漏洞概述

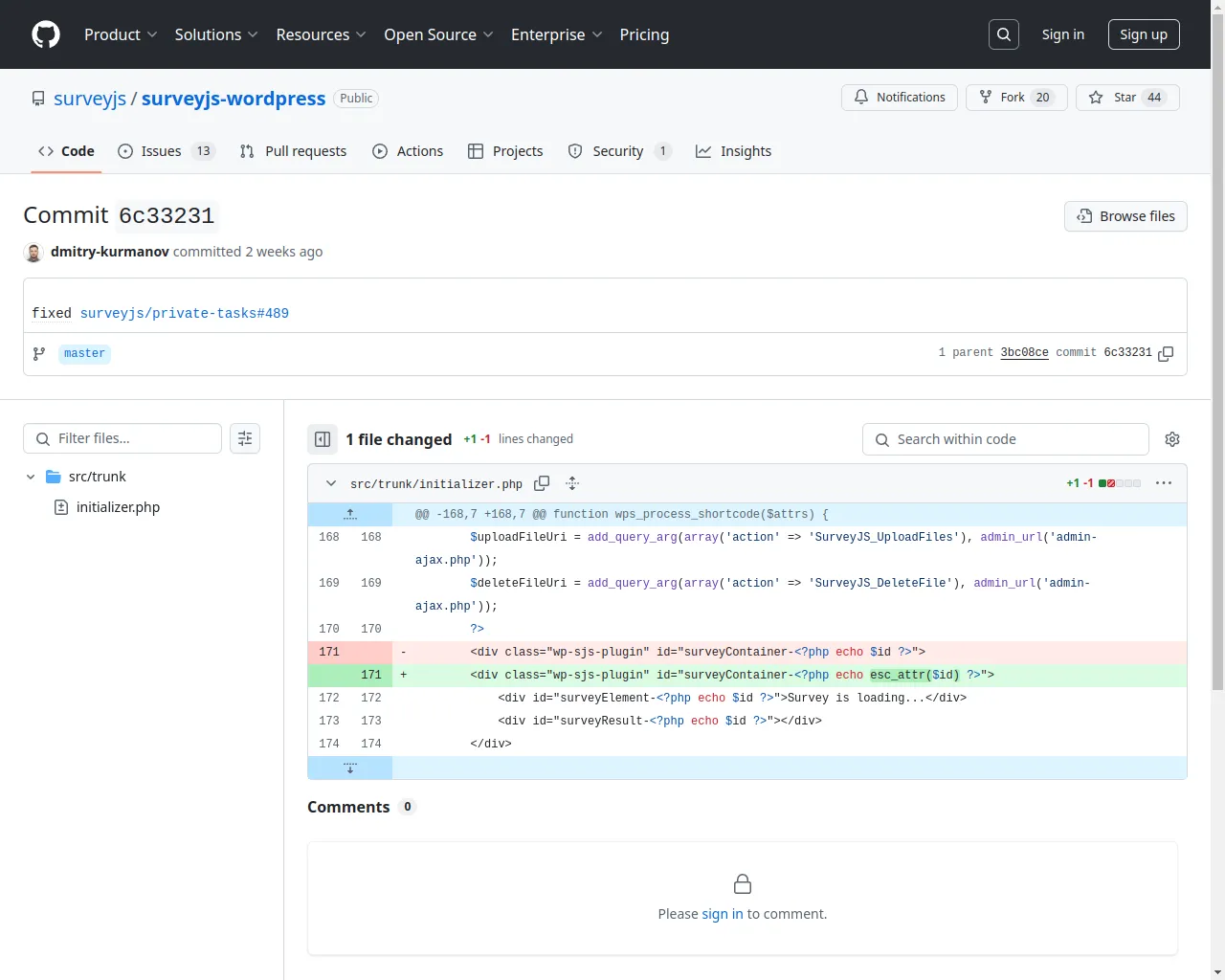

SurveyJS 插件的 WordPress 版本在所有版本(包括 1.12.32)中存在存储型跨站脚本(Stored XSS)漏洞。该漏洞是由于对‘id’参数输入过滤和输出转义不充分导致的。

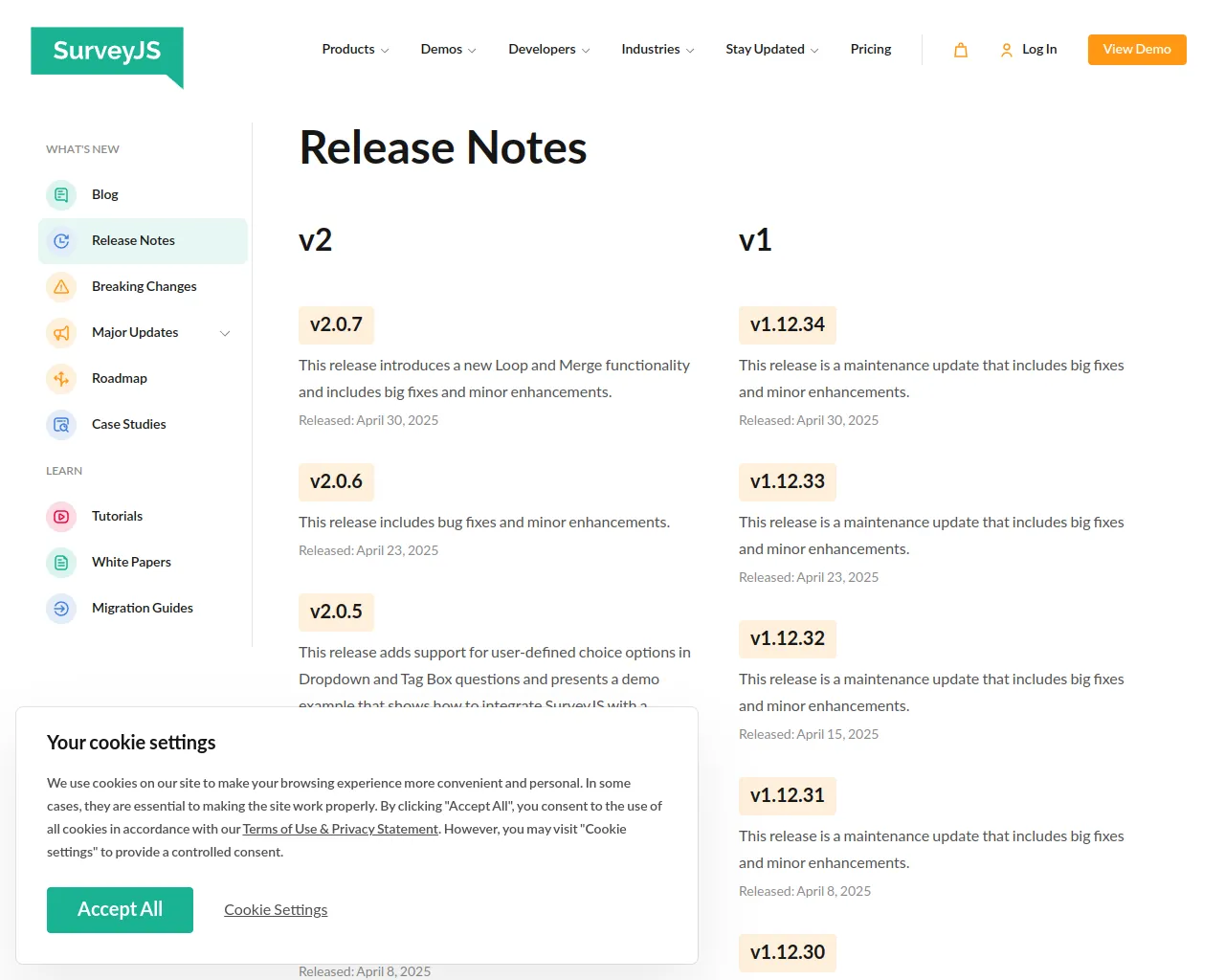

## 影响版本

所有版本,包括 1.12.32 及其以下版本

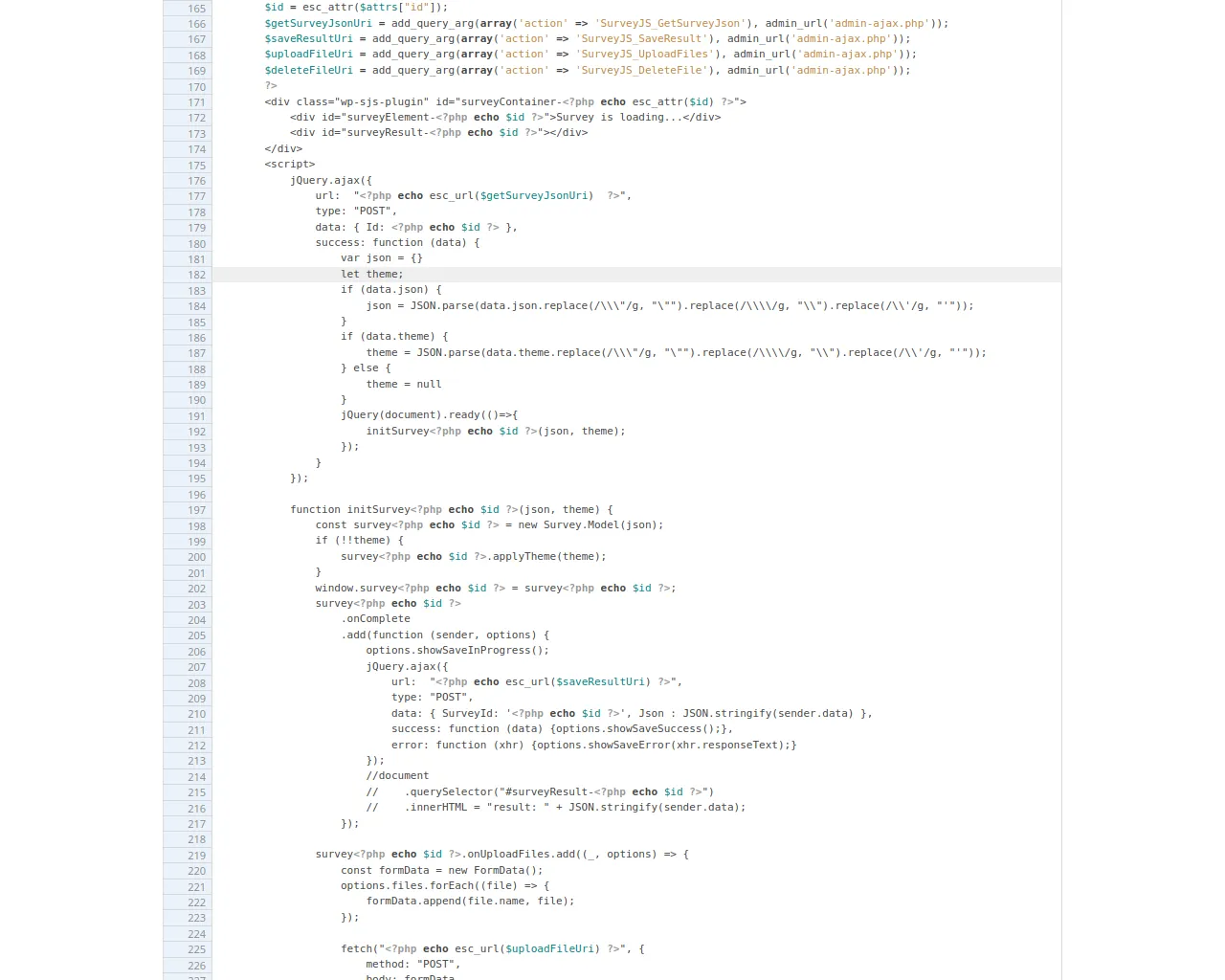

## 漏洞细节

由于对‘id’参数的输入过滤和输出转义不足,攻击者可以在带有 Contributer 及以上权限的用户通过‘id’参数注入任意 Web 脚本。当其他用户访问带有注入脚本的页面时,这些脚本将被执行。

## 影响

拥有 Contributer 及以上权限的攻击者可以注入任意 Web 脚本,这些脚本会在用户访问被注入的页面时被执行,从而可能用于盗取信息、劫持会话等攻击。

提示

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

漏洞标题

漏洞描述信息

CVSS信息

漏洞类别

二、漏洞 CVE-2025-3815 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|

三、漏洞 CVE-2025-3815 的情报信息

-

标题: SurveyJS <= 1.12.32 - Authenticated (Contributor+) Stored Cross-Site Scripting via id Parameter -- 🔗来源链接

标签:

-

标题: initializer.php in surveyjs/trunk – WordPress Plugin Repository -- 🔗来源链接

标签:

-

标题: SurveyJS Release Notes: Stay Up-to-Date with the Latest Features and Improvements -- 🔗来源链接

标签:

-

标题: GitHub - surveyjs/surveyjs-wordpress: Example of integration SurveyJS: Survey Library and Survey Creator into WordPress -- 🔗来源链接

标签:

-

标题: fixed https://github.com/surveyjs/private-tasks/issues/489 · surveyjs/surveyjs-wordpress@6c33231 · GitHub -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2025-3815