一、 漏洞 CVE-2025-4380 基础信息

漏洞信息

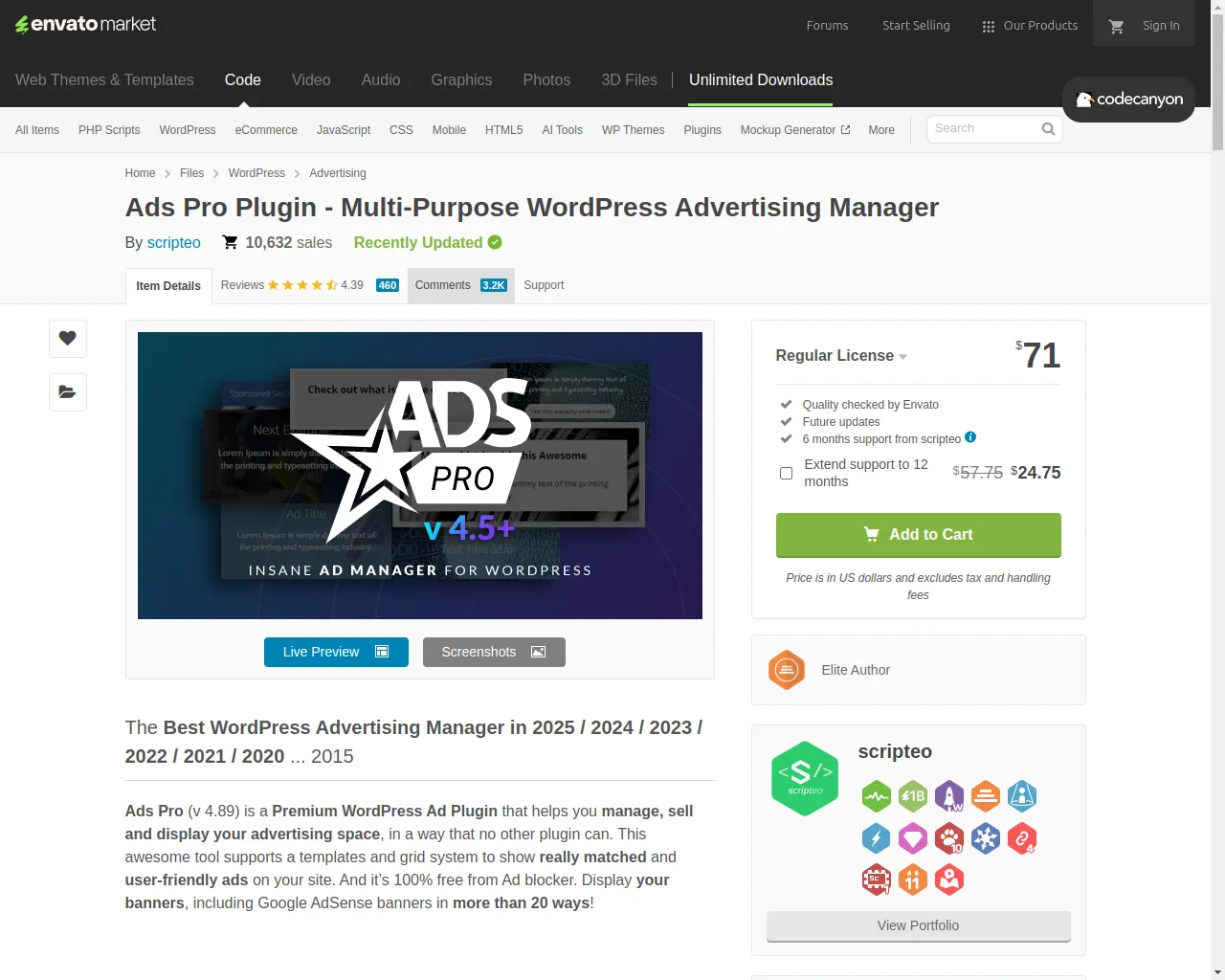

# Ads Pro插件 <=4.89 本地文件包含漏洞

## 漏洞概述

Ads Pro Plugin - Multi-Purpose WordPress Advertising Manager 插件存在本地文件包含漏洞,可以通过 `bsa_preview_callback` 函数中的 `bsa_template` 参数被利用。这使得未授权的攻击者可以在服务器上包含和执行任意文件,进而执行文件中的任意 PHP 代码。

## 影响版本

所有版本至 4.89(包括 4.89)。

## 漏洞细节

攻击者可以通过操纵 `bsa_template` 参数触发本地文件包含漏洞。由于该参数未进行充分的输入验证和过滤,攻击者可以构造恶意输入来包含和执行任意文件。

## 影响

1. **访问控制绕过**:攻击者可能绕过系统实现的访问控制。

2. **敏感数据泄露**:攻击者可以获得服务器上的敏感数据。

3. **代码执行**:如果网站上存在或可以上传 `.php` 文件,攻击者可以通过包含这些文件来执行任意 PHP 代码,实现服务器端的代码执行。

提示

尽管我们采用了先进的大模型技术,但其输出仍可能包含不准确或过时的信息。

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

神龙会尽力确保数据准确,但也请结合实际情况进行甄别与判断。

神龙祝您一切顺利!

漏洞标题

Ads Pro Plugin - Multi-Purpose WordPress Advertising Manager <= 4.89 - Unauthenticated Local File Inclusion

来源:美国国家漏洞数据库 NVD

漏洞描述信息

The Ads Pro Plugin - Multi-Purpose WordPress Advertising Manager plugin for WordPress is vulnerable to Local File Inclusion in all versions up to, and including, 4.89 via the 'bsa_template' parameter of the `bsa_preview_callback` function. This makes it possible for unauthenticated attackers to include and execute arbitrary files on the server, allowing the execution of any PHP code in those files. This can be used to bypass access controls, obtain sensitive data, or achieve code execution in cases .php files can can be uploaded and included, or already exist on the site.

来源:美国国家漏洞数据库 NVD

CVSS信息

CVSS:3.1/AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H

来源:美国国家漏洞数据库 NVD

漏洞类别

PHP程序中Include/Require语句包含文件控制不恰当(PHP远程文件包含)

来源:美国国家漏洞数据库 NVD

漏洞标题

WordPress plugin Ads Pro 安全漏洞

来源:中国国家信息安全漏洞库 CNNVD

漏洞描述信息

WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。 WordPress plugin Ads Pro 4.89及之前版本存在安全漏洞,该漏洞源于参数bsa_template路径验证不足,可能导致本地文件包含。

来源:中国国家信息安全漏洞库 CNNVD

CVSS信息

N/A

来源:中国国家信息安全漏洞库 CNNVD

漏洞类别

其他

来源:中国国家信息安全漏洞库 CNNVD

二、漏洞 CVE-2025-4380 的公开POC

| # | POC 描述 | 源链接 | 神龙链接 |

|---|---|---|---|

| 1 | The Ads Pro Plugin - Multi-Purpose WordPress Advertising Manager plugin for WordPress is vulnerable to Local File Inclusion in all versions up to, and including, 4.89 via the 'bsa_template' parameter of the `bsa_preview_callback` function. This makes it possible for unauthenticated attackers to include and execute arbitrary files on the server, allowing the execution of any PHP code in those files. This can be used to bypass access controls, obtain sensitive data, or achieve code execution in cases .php files can can be uploaded and included, or already exist on the site. | https://github.com/projectdiscovery/nuclei-templates/blob/main/http/cves/2025/CVE-2025-4380.yaml | POC详情 |

| 2 | None | https://github.com/r0otk3r/CVE-2025-4380 | POC详情 |

三、漏洞 CVE-2025-4380 的情报信息

-

-

标题: Ads Pro Plugin - Multi-Purpose WordPress Advertising Manager by scripteo -- 🔗来源链接

标签:

- https://nvd.nist.gov/vuln/detail/CVE-2025-4380

四、漏洞 CVE-2025-4380 的评论

暂无评论