关联漏洞

标题:Metabase 安全漏洞 (CVE-2023-38646)描述:Metabase是美国Metabase公司的一个开源数据分析平台。 Metabase 0.46.6.1之前版本和Metabase Enterprise 1.46.6.1之前版本存在安全漏洞,该漏洞源于允许攻击者以运行该服务的权限在服务器上执行任意命令。

描述

CVE-2023-38646 Metabase RCE

介绍

# MetabaseRceTools

CVE-2023-38646 Metabase RCE 工具

# CVE-2023-38646 RCE 图形化利用工具

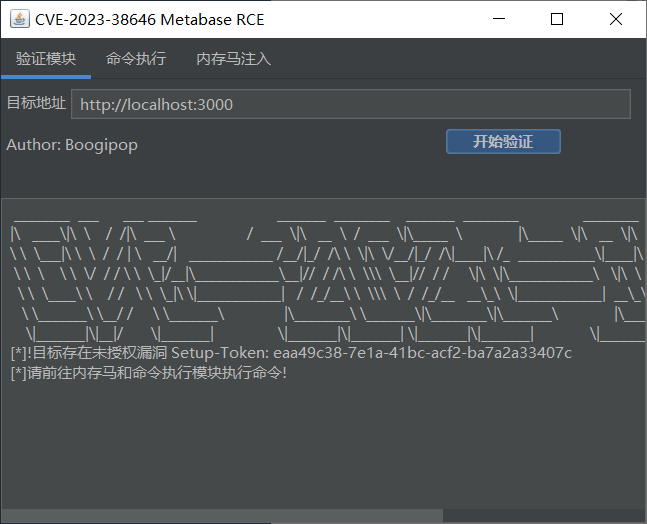

## 验证模块

- 输入指定网址即可检测未授权Token

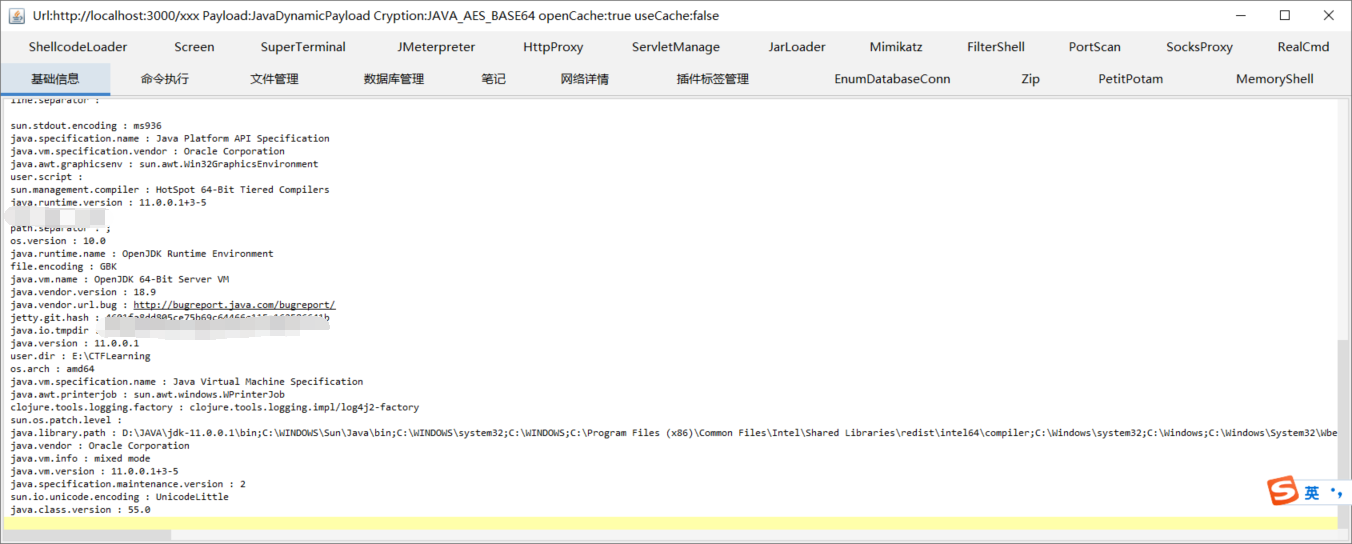

## 命令执行

- 该模块首先需要执行验证模块获取token才可以使用

- JarLocation:metabase.jar的位置,默认当前目录

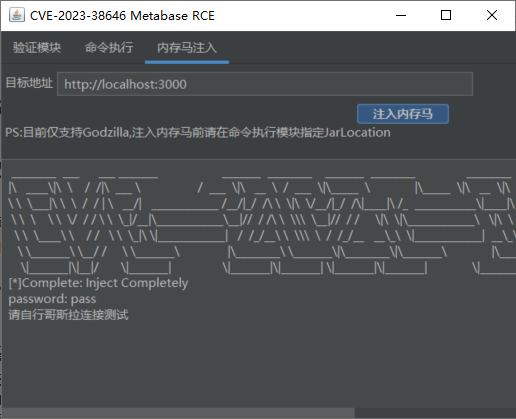

## 内存马注入

- 目前仅写了cmd和godzilla模式,通过x-client-data控制

- x-client-data:cmd 给cmd请求头写命令即可

- x-client-data:godzilla 直接连接哥斯拉,默认密码pass

文件快照

[4.0K] /data/pocs/2e9f15bc74e64a44ac867675ab486962f7afa23d

├── [2.4K] pom.xml

├── [ 969] README.md

├── [4.0K] src

│ └── [4.0K] main

│ ├── [4.0K] java

│ │ └── [4.0K] com

│ │ └── [4.0K] boogipop

│ │ └── [4.0K] console

│ │ ├── [ 15K] Main.java

│ │ ├── [4.0K] template

│ │ │ └── [ 33K] Config.java

│ │ └── [4.0K] util

│ │ ├── [5.5K] HttpUtils.java

│ │ └── [1.3K] TokenUtil.java

│ └── [4.0K] resources

│ ├── [4.0K] image

│ │ └── [ 42K] icon.jpg

│ └── [4.0K] META-INF

│ └── [ 61] MANIFEST.MF

└── [4.0K] target

├── [4.0K] classes

│ ├── [4.0K] com

│ │ └── [4.0K] boogipop

│ │ └── [4.0K] console

│ │ ├── [ 755] Main$1.class

│ │ ├── [ 12K] Main.class

│ │ ├── [4.0K] template

│ │ │ └── [ 28K] Config.class

│ │ └── [4.0K] util

│ │ ├── [1008] HttpUtils$1.class

│ │ ├── [7.7K] HttpUtils.class

│ │ └── [2.1K] TokenUtil.class

│ ├── [4.0K] image

│ │ └── [ 42K] icon.jpg

│ └── [4.0K] META-INF

│ └── [ 61] MANIFEST.MF

├── [4.0K] maven-archiver

│ └── [ 119] pom.properties

├── [4.0K] maven-status

│ └── [4.0K] maven-compiler-plugin

│ └── [4.0K] compile

│ └── [4.0K] default-compile

│ ├── [ 0] createdFiles.lst

│ └── [ 339] inputFiles.lst

└── [ 62K] MetabaseRceTools-1.0-SNAPSHOT.jar

25 directories, 20 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。