关联漏洞

标题:

Atlassian Confluence Server 安全漏洞

(CVE-2023-22515)

描述:Atlassian Confluence Server是澳大利亚Atlassian公司的一套具有企业知识管理功能,并支持用于构建企业WiKi的协同软件的服务器版本。 Atlassian Confluence Server存在安全漏洞,该漏洞源于外部攻击者可能利用可公开访问的Confluence Data Center和Confluence Serve,用未知的漏洞来创建Confluence 管理员帐户并访问 Confluence 实例。

描述

CVE-2023-22515

介绍

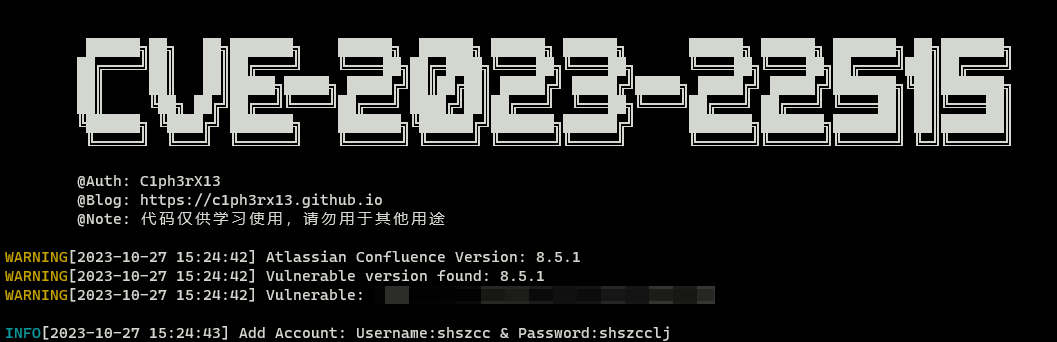

# CVE-2023-22515

CVE-2023-22515 Confluence Broken Access Control Exploit

## 漏洞说明

Confluence 未授权添加管理员用户

## USAGE

### Build

```powershell

# 源码编译

go mod init CVE-2023-22515

go mod tidy

go build -ldflags="-s -w" -trimpath -o CVE-2023-22515.exe .\CVE-2023-22515.go

```

### Run

```

.\CVE-2023-22515.exe -h

██████╗██╗ ██╗███████╗ ██████╗ ██████╗ ██████╗ ██████╗ ██████╗ ██████╗ ███████╗ ██╗███████╗

██╔════╝██║ ██║██╔════╝ ╚════██╗██╔═████╗╚════██╗╚════██╗ ╚════██╗╚════██╗██╔════╝███║██╔════╝

██║ ██║ ██║█████╗█████╗ █████╔╝██║██╔██║ █████╔╝ █████╔╝█████╗ █████╔╝ █████╔╝███████╗╚██║███████╗

██║ ╚██╗ ██╔╝██╔══╝╚════╝██╔═══╝ ████╔╝██║██╔═══╝ ╚═══██╗╚════╝██╔═══╝ ██╔═══╝ ╚════██║ ██║╚════██║

╚██████╗ ╚████╔╝ ███████╗ ███████╗╚██████╔╝███████╗██████╔╝ ███████╗███████╗███████║ ██║███████║

╚═════╝ ╚═══╝ ╚══════╝ ╚══════╝ ╚═════╝ ╚══════╝╚═════╝ ╚══════╝╚══════╝╚══════╝ ╚═╝╚══════╝

@Auth: C1ph3rX13

@Blog: https://c1ph3rx13.github.io

@Note: 代码仅供学习使用,请勿用于其他用途

Usage of CVE-2023-22515.exe:

-proxy string

Proxy Url

-t string

Target Url

```

## TODO

- [ ] 查询用户信息的接口

## 免责声明

1. 本工具仅面向拥有合法授权的渗透测试安全人员及进行常规操作的网络运维人员,用户可在取得足够合法授权且非商用的前提下进行下载、复制、传播或使用。

2. 在使用本工具的过程中,您应确保自己的所有行为符合当地法律法规,且不得将此软件用于违反中国人民共和国相关法律的活动。本工具所有作者和贡献者不承担用户擅自使用本工具从事任何违法活动所产生的任何责任。

文件快照

[4.0K] /data/pocs/a83c90a887ece0c682c70316283b45b70be8746f

├── [6.0M] CVE-2023-22515.exe

├── [9.0K] CVE-2023-22515.go

├── [4.0K] images

│ └── [ 26K] CVE-2023-22515.png

├── [1.0K] LICENSE

└── [2.9K] README.md

1 directory, 5 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。