关联漏洞

标题:Atlassian Confluence Server 注入漏洞 (CVE-2022-26134)描述:Atlassian Confluence Server是澳大利亚Atlassian公司的一套具有企业知识管理功能,并支持用于构建企业WiKi的协同软件的服务器版本。 Atlassian Confluence Server 和 Data Center 存在注入漏洞。攻击者利用该漏洞执行任意代码。以下产品及版本受到影响:1.3.0版本至7.4.17之前版本、7.13.0版本至7.13.7之前版本、7.14.0版本至7.14.3之前版本、7.15.0版本至 7.15.2之前版本、7.16.0版本至7.16.4之

描述

【懒人神器】一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。

介绍

<h1 align="center">Serein | 身处落雨的黄昏 | 该项目暂停更新</h1>

<p align="center"><img src="https://socialify.git.ci/W01fh4cker/Serein/image?description=1&descriptionEditable=%E4%B8%80%E6%AC%BE%E5%9B%BE%E5%BD%A2%E5%8C%96%E3%80%81%E6%89%B9%E9%87%8F%E9%87%87%E9%9B%86url%E3%80%81%E6%89%B9%E9%87%8F%E5%AF%B9%E9%87%87%E9%9B%86%E7%9A%84url%E8%BF%9B%E8%A1%8C%E5%90%84%E7%A7%8Dnday%E6%A3%80%E6%B5%8B%E7%9A%84%E5%B7%A5%E5%85%B7%E3%80%82%E5%8F%AF%E7%94%A8%E4%BA%8Esrc%E6%8C%96%E6%8E%98%E3%80%81cnvd%E6%8C%96%E6%8E%98%E3%80%810day%E5%88%A9%E7%94%A8%E3%80%81%E6%89%93%E9%80%A0%E8%87%AA%E5%B7%B1%E7%9A%84%E6%AD%A6%E5%99%A8%E5%BA%93%E7%AD%89%E5%9C%BA%E6%99%AF%E3%80%82&font=Bitter&forks=1&issues=1&language=1&logo=https%3A%2F%2Fs2.loli.net%2F2022%2F06%2F25%2FgUAh2V5CiD96y8G.jpg&name=1&owner=1&pattern=Circuit%20Board&pulls=1&stargazers=1&theme=Light" /></p>

# Linux English version is online! | Linux英文版版本上线!

> http://github.com/W01fh4cker/Serein_Linux

# Declaration | 声明

- 该项目仅供授权下使用,禁止使用该项目进行违法操作,否则自行承担后果,请各位遵守《中华人民共和国网络安全法》!!!

- 由于是短时间熬夜所写,头脑昏昏,料想会有不少错误,欢迎指出,我的联系方式在下方已经贴出,不胜感激!

- **计划七月份每天增加一个漏洞利用模块,所以欢迎`star/fork`,您的每一个`star`和`fork`都是我前进的动力!**

- :hamster:欢迎进入我的交流群一起探讨学习,群二维码在最后。:hamster:

# Version | 版本

- [版本更新说明 | Version Update Instructions](https://github.com/W01fh4cker/Serein/blob/main/version.md)

# Latest-Interface-Display | 最新版页面展示

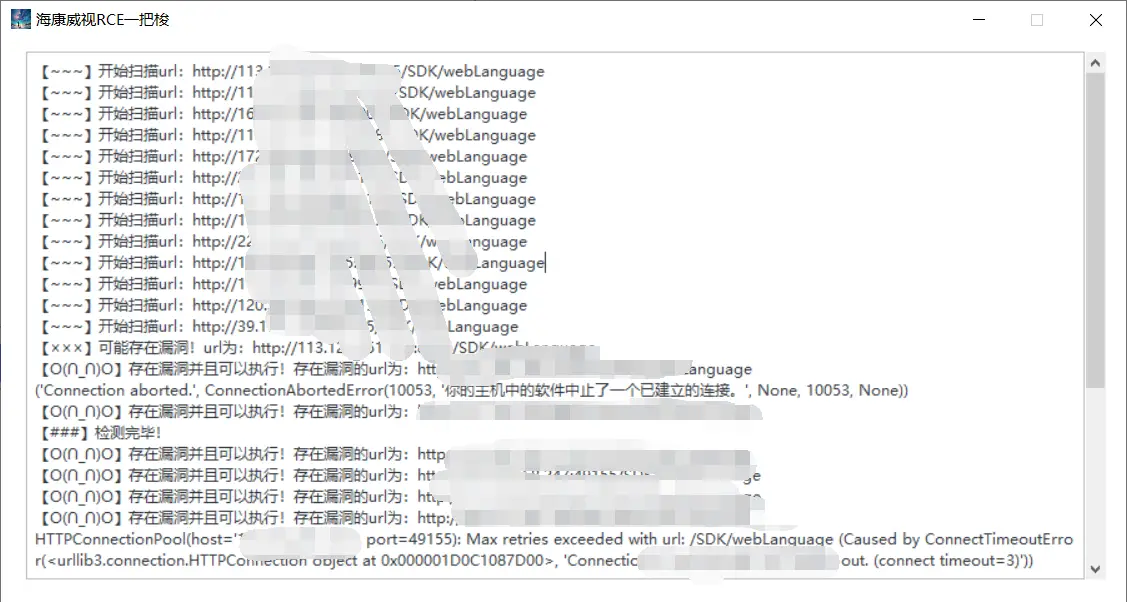

# Exploit-Example | 利用示例

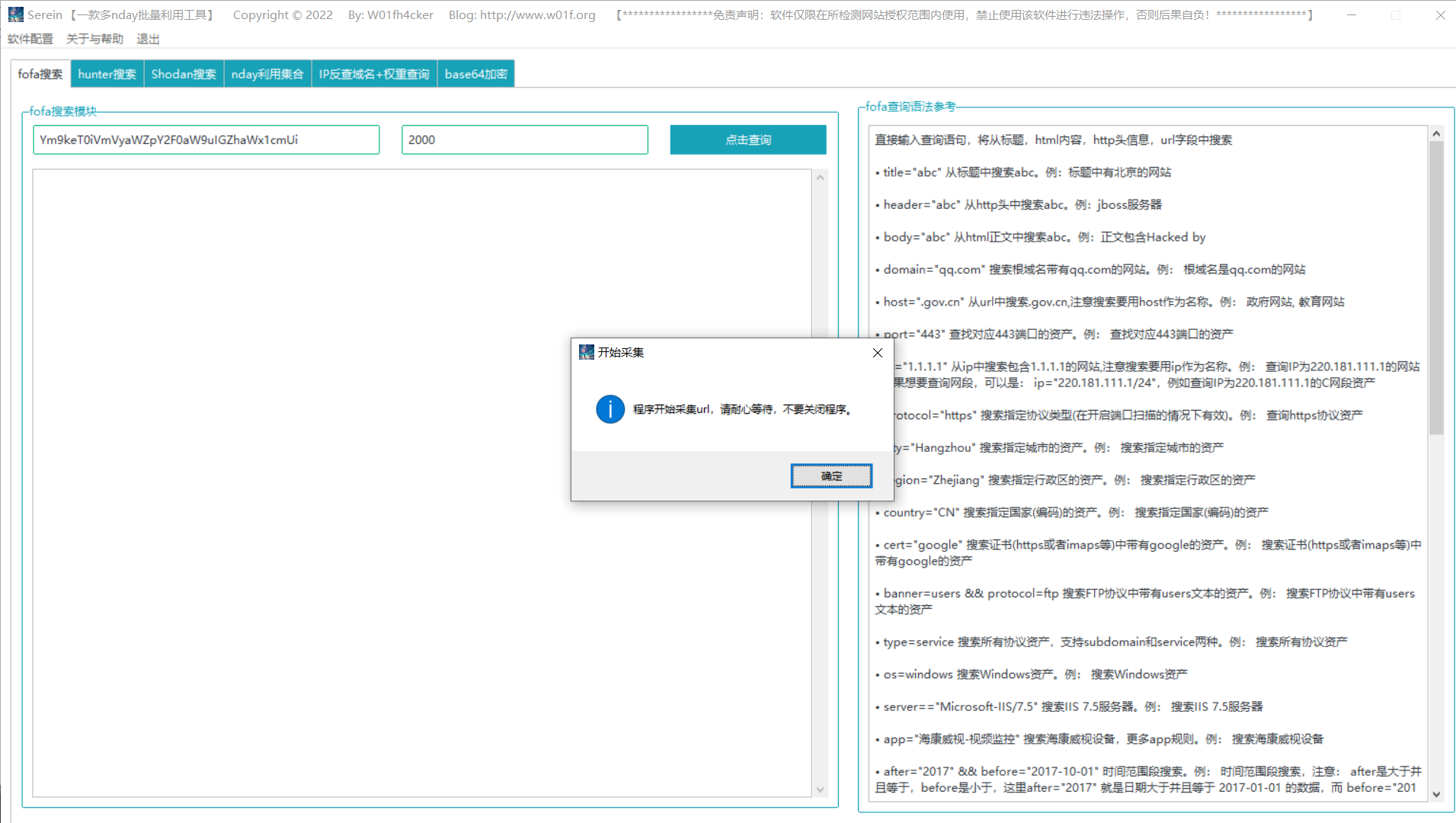

1. 我们想批量利用`向日葵RCE`漏洞,于是我们`base64加密`语句`body="Verification failure"`,得到:`Ym9keT0iVmVyaWZpY2F0aW9uIGZhaWx1cmUi`。

2. 我们选取获取前`2000`条(具体条数需要根据自己的会员情况来填写):

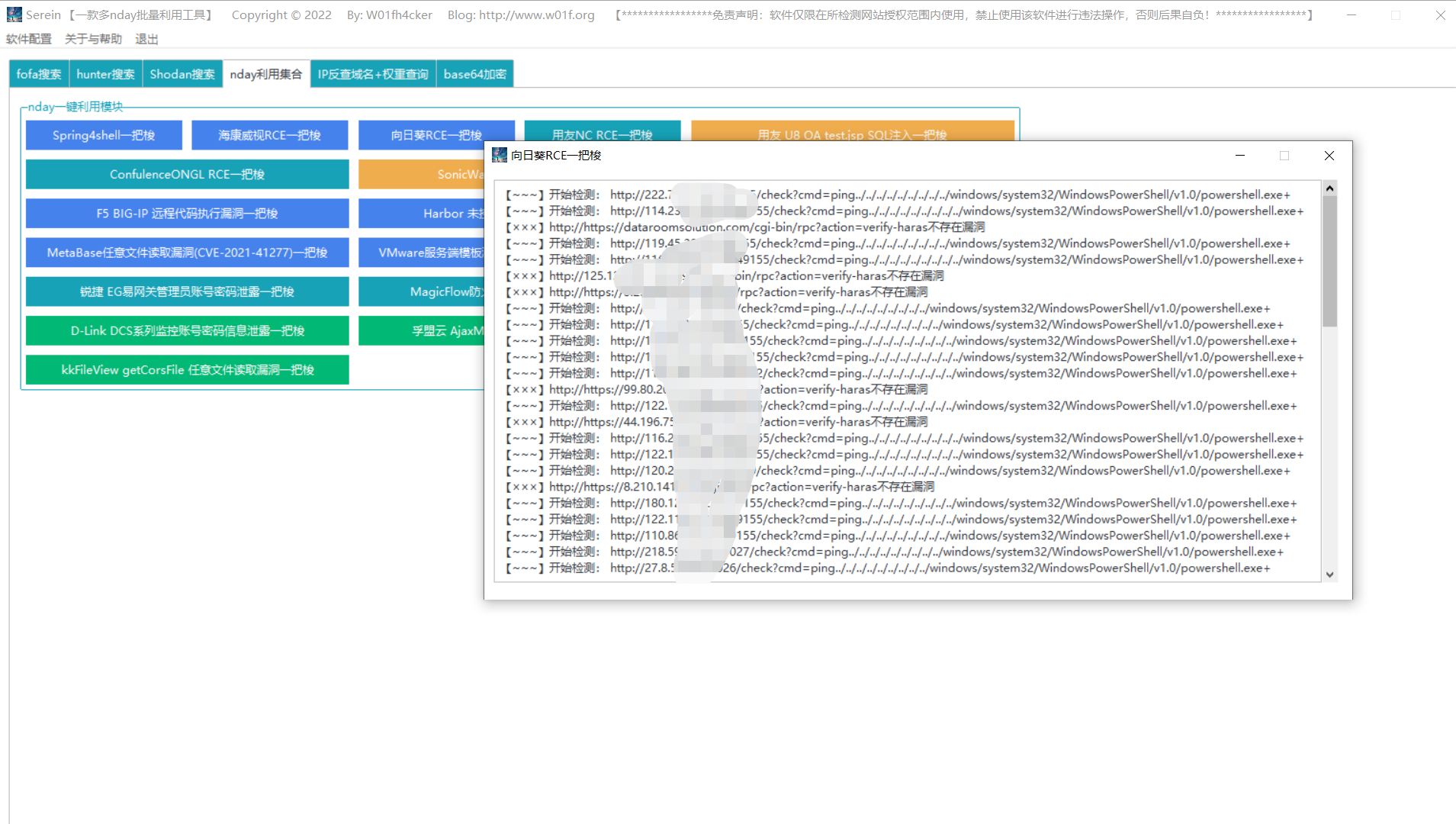

3. 直接点击`向日葵RCE一把梭`:

4. 可以看到软件开始批量检测了(可能会出现短时间的空白,请耐心等待程序运行):

软件的线程数是`100`,可以自己对`exp`文件下的`xrk_rce.py`的第`58`行进行调整。(速度还是很快的)

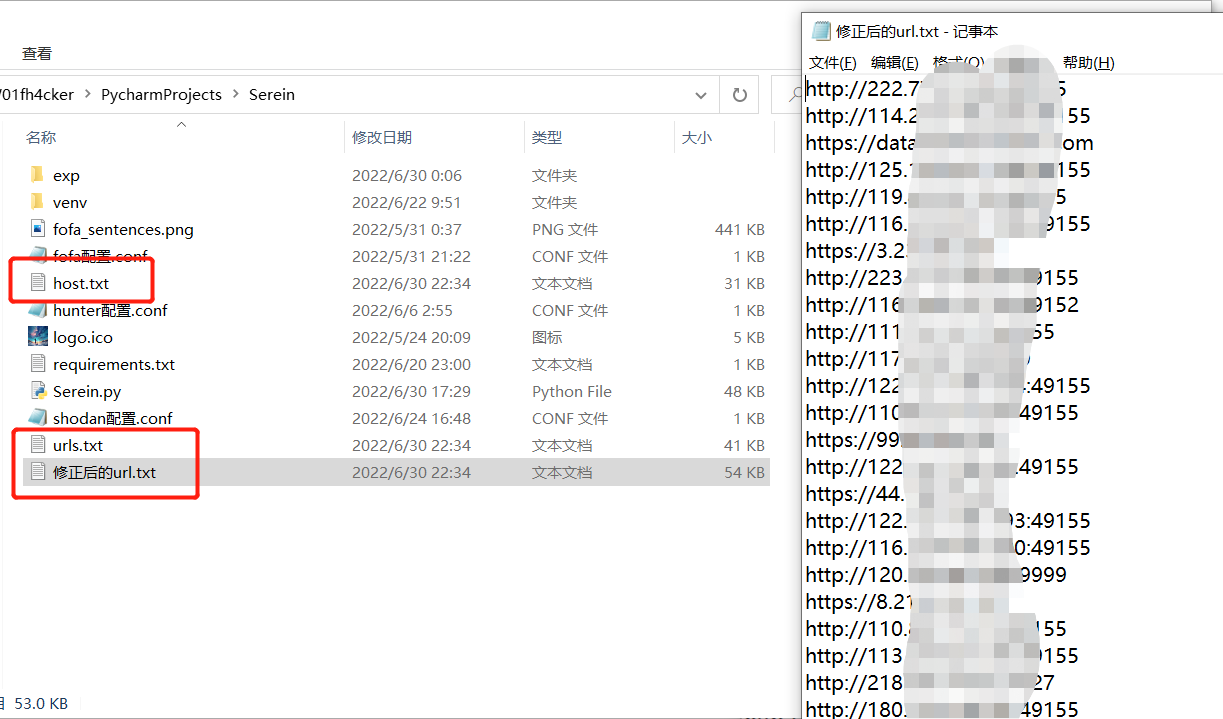

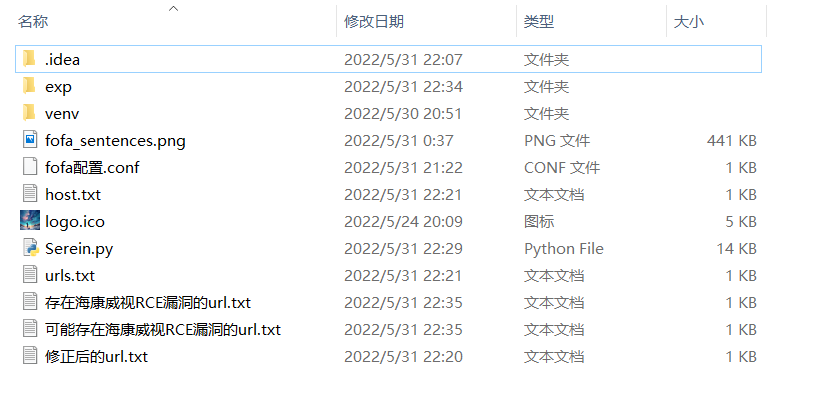

5. **删除文件夹下`urls.txt`、`修正后的url.txt`、`host.txt`这三个文件,准备使用其他一键梭哈模块:**

# How-To-Use | 如何使用

**我已经录制了使用视频,并且上传到了B站:https://www.bilibili.com/video/bv1Dv4y137Lu**

1. **需要`python3.7~3.9`**

```python

git clone https://github.com/W01fh4cker/Serein.git

cd Serein

pip3 install -r requirements.txt

python3 Serein.py

```

2. 点击左上角的`软件配置`配置`fofa`的`email`和`key`(注意不是密码,而是`https://fofa.info/personalData`下方的`API KEY`),然后就可以愉快地使用`fofa搜索`啦。

**注意:必须是`fofa`普通/高级/企业账号,因为`fofa`注册会员调用`api`需要消耗`f`币,如果您是注册会员请确保您有`f`币,否则无法查询!**

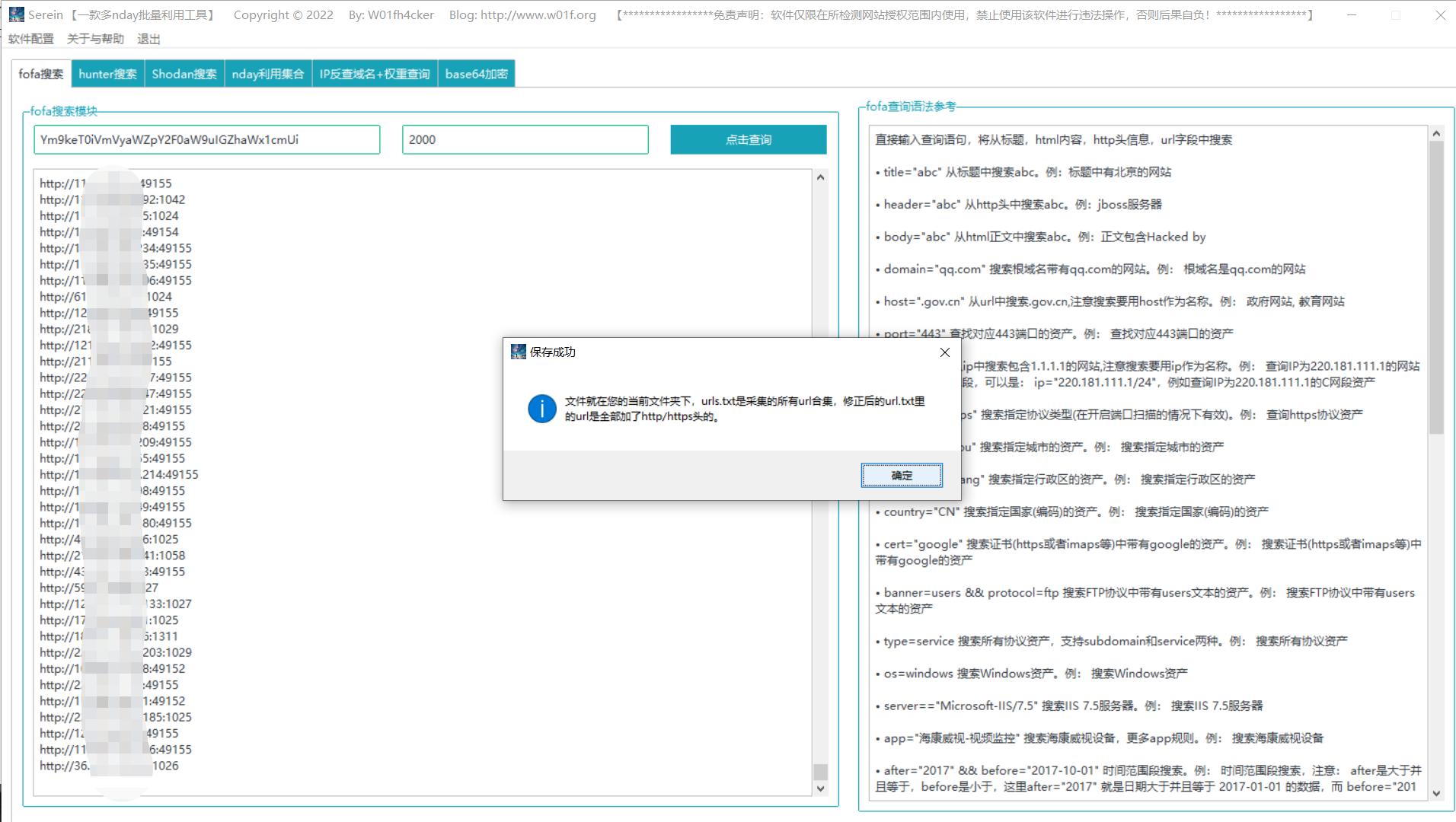

4. 搜集完成之后,软件的同级目录下会生成`urls.txt`、`修正后的url.txt`、`host.txt`,分别保存`采集的原始url`、添加了`http/https头的url`、`仅网站IP`。

5. 完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下`urls.txt`、`修正后的url.txt`、`host.txt`这三个文件。

6. 如果您在使用中遇到任何问题、有活泼的想法,您有三种途径与我反馈交流:

```python

mailto:sharecat2022@gmail.com

https://github.com/W01fh4cker/Serein/issues

添加微信:W01fh4cker

```

# To-Do List | 要做的事儿

1. **完善权重查询模块。当我们一键梭哈完之后,想提交补天等漏洞平台的时候,由于平台有权重要求,所以要对含有漏洞的网站需要进行`ip-->domain`,然后反查域名,利用多个查询接口进行权重查询,筛选出符合权重要求的网站,导出出来。**

2. (优先)添加其他的搜索引擎,如:`Censys`、`Zoomeye`、`Quake`等。

3. 增加代理模式。

4. 其他的暂时还没想到,如果小伙伴们有什么想法可以直接在`issues`里面提出。

# My Community | W01fh4cker的兴趣交流社区

- `https://discord.gg/n2c5Eaw4Jx`

## 加我微信W01fh4cker拉交流群

# Star Growth Curve | Star增长曲线

[](https://star-history.com/#W01fh4cker/Serein&Date)

文件快照

[4.0K] /data/pocs/c03a6ba6db380e4c831afe6bf07e9e05f0ffc278

├── [4.0K] exp

│ ├── [3.0K] Apache_Hadoop_Yarn_RPC_RCE.py

│ ├── [2.4K] apache_spark_cve_2022_33891.py

│ ├── [2.9K] Citrix_rce_cve_2019_19781.py

│ ├── [2.4K] clickhouse_unauthorized_visit.py

│ ├── [2.0K] CVE_2020_25078.py

│ ├── [2.3K] CVE_2022_22954.py

│ ├── [1.5K] CVE_2022_23337.py

│ ├── [2.6K] CVE_2022_26134.py

│ ├── [3.2K] CVE_2022_29464.py

│ ├── [2.2K] CVE_2022_8515.py

│ ├── [2.5K] Dap_2020_anyfile_read_cve_2021_27250.py

│ ├── [2.4K] doccms_keyword_sql.py

│ ├── [2.1K] dvr_login_bypass.py

│ ├── [2.1K] E_Weaver_any_file_read.py

│ ├── [2.6K] f5_big_ip.py

│ ├── [2.1K] fikker_weak_password.py

│ ├── [2.0K] Fortigate_CVE_2018_13379.py

│ ├── [2.7K] Franklin_Fueling_Systems_anyfile_read_cve_2021_46417.py

│ ├── [1.8K] fumengyun_sql.py

│ ├── [1.8K] FW_Eoffice_unauthorized.py

│ ├── [2.3K] harbor.py

│ ├── [2.6K] hkv_rce.py

│ ├── [2.1K] iceWarp_webClient_rce.py

│ ├── [2.2K] kkFileView_readfile_CVE_2021_43734.py

│ ├── [ 19K] Landray_oa_treexml_rce.py

│ ├── [2.0K] magicflow_readfile.py

│ ├── [1.9K] metabase_readfile.py

│ ├── [2.6K] Microsoft_proxyshell_cve_2021_34473.py

│ ├── [2.0K] node_red_anyfile_read.py

│ ├── [2.4K] Rails_anyfile_read_cve_2019_5418.py

│ ├── [ 588] Redis_auth_2022.py

│ ├── [2.2K] ruijie_admin_passwd_leak.py

│ ├── [1.9K] ruijie_phpinfo_leak.py

│ ├── [1.7K] Sapido_RCE.py

│ ├── [2.1K] SolarView_rce_CVE_2022_29303.py

│ ├── [2.7K] sonicwall_ssl_vpn.py

│ ├── [2.4K] sophos_firewall_rce_cve_2022_1040.py

│ ├── [6.1K] spring4shell_exp.py

│ ├── [2.0K] Tenda_W15E_config_leak.py

│ ├── [2.6K] Thinkphp_5_0_x_gethell.py

│ ├── [2.2K] VoIPmonitor_RCE_CVE_2021_30461.py

│ ├── [2.0K] VOS3000_readfile.py

│ ├── [2.3K] Weaver_HrmCareerApplyPerView_sql.py

│ ├── [2.4K] wordpress_any_file_read_CVE_2022_1119.py

│ ├── [2.4K] xiaomi_wifi_anyfile_read_cve_2019_18371.py

│ ├── [2.7K] xrk_rce.py

│ ├── [1.6K] yync_rce.py

│ ├── [1.8K] yyu8_testsql.py

│ ├── [2.6K] zabbix_auth_bypass.py

│ ├── [2.9K] zabbix_sql.py

│ └── [2.4K] Zyxel_rce_CVE_2022_30525.py

├── [441K] fofa_sentences.png

├── [4.2K] logo.ico

├── [5.2K] README.md

├── [ 99] requirements.txt

├── [ 58K] Serein.py

└── [4.3K] version.md

1 directory, 57 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。