关联漏洞

标题:Spring Framework 代码注入漏洞 (CVE-2022-22965)描述:Spring Framework是美国Spring团队的一套开源的Java、JavaEE应用程序框架。该框架可帮助开发人员构建高质量的应用。 Spring Framework 存在代码注入漏洞,该漏洞源于 JDK 9+ 上的数据绑定的 RCE。以下产品和版本受到影响:5.3.0 至 5.3.17、5.2.0 至 5.2.19、较旧的和不受支持的版本也会受到影响。

描述

burpsuite 的Spring漏洞扫描插件。SpringVulScan:支持检测:路由泄露|CVE-2022-22965|CVE-2022-22963|CVE-2022-22947|CVE-2016-4977

介绍

# SpringVulScan

##### 喜欢的可以给作者一个start

## SpringVulScan--burpsuite插件

### 更新

#### 1.1

1、添加自定义根路径扫描。

2、右键可send to SpringVulScan,自定义字典等。

3、优化检测思路。

4、自定义选择不仅可以用来检测路由泄露,也可以用来爆破目录。

5、直接下载releases的SpringVulScan-1.1.zip解压即可。

## 写在前边

这是我开发的第一款burpsuite插件,本着的目标是为了更好更方便的去检测一些可能存在Spring漏洞的地方。第一次开发它也是遇到了许许多多的问题和困难,从收集互联网关于burpsuite插件开发资料(API,说明文档),到现在基本功能已经能够实现,前后经历了半个月左右的时间(中间也是掺杂了一些其他的琐事)。不过好在现在已将完成了它!!想着自己有时间搞一个burpsuite插件开发的思路(API的使用),内容文档我也会放到GitHub上,以后有时间继续维护它!!下边对其功能和使用方法进行介绍。

## 功能介绍

**界面**

长相也就一般般,GUI也是搞了一阵子。

| 功能点 | 介绍 |

| -------- | ------------------------------------------------------------ |

| 基础设置 | 无话可说 |

| 检测方式 | 回显和回连,无话可说。一般情况下基本上全开就行了。 |

| 扫描类型 | 同一站点仅检测一次:默认开启,开启后,同一个站点只进行一次检测,不会因为url的变化而再次检测。过滤检测Spring框架:默认关闭,开启后,自动根据Spring的特性,"whitelabel error page",进行过滤性检测。而不会对其他流量进行再一次扫描。 |

| 编号检测 | 可指定漏洞类型进行检测。 |

| 回连平台 | 目前仅仅支持burpcollaborator,DnsLog.cn。其他平台功能暂未完善。若目标没做流量限制,建议使用burpcollaborator,扫描速度快且结果准确。 |

**文件目录**

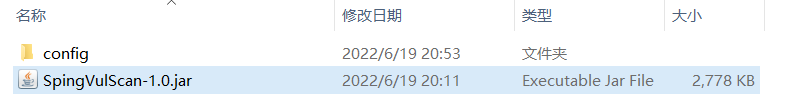

```bash

conifg

------apiRoute.txt 泄露路由检测,可自定义。

------config.yml CVE漏洞检测payload,部分payload不建议自定义。

SpringVulScan-1.0.jar

```

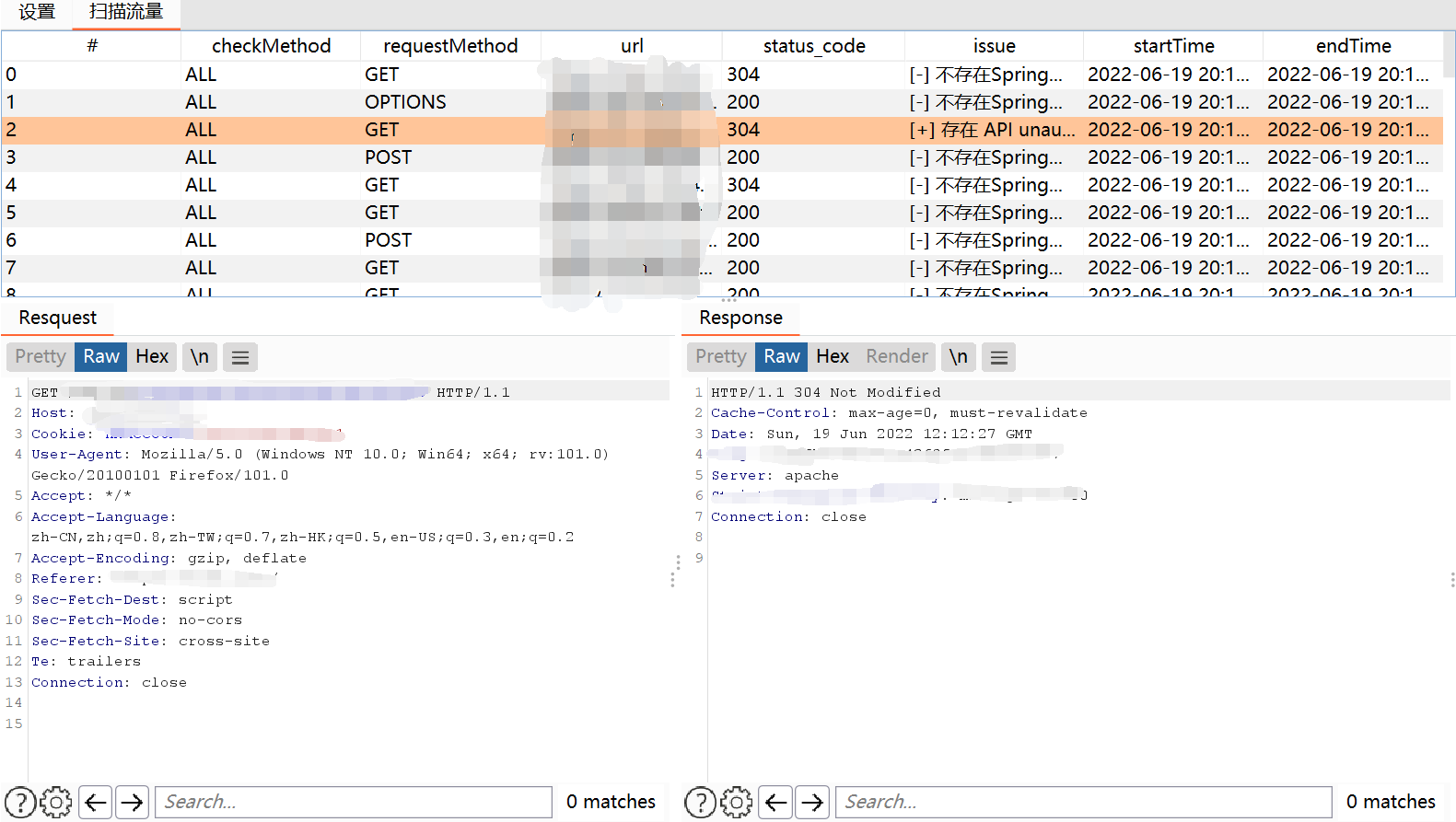

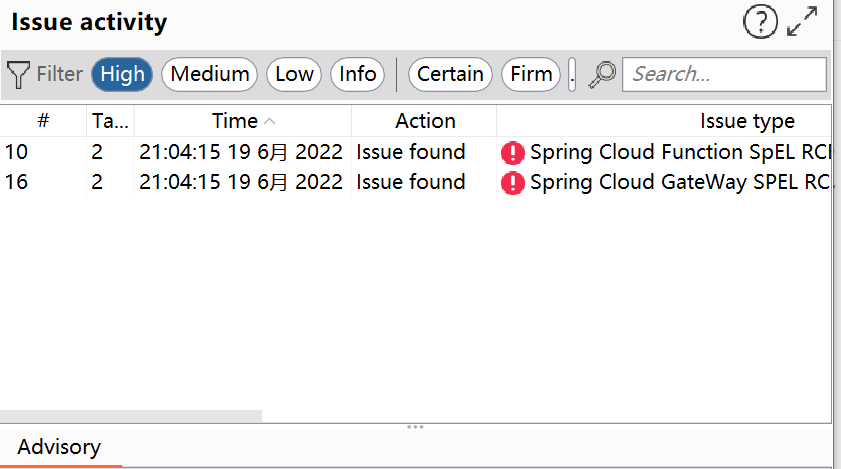

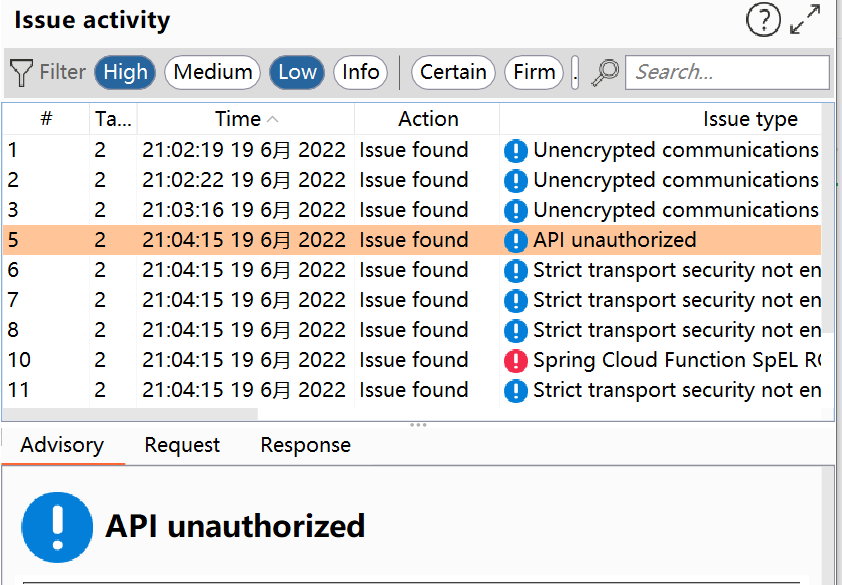

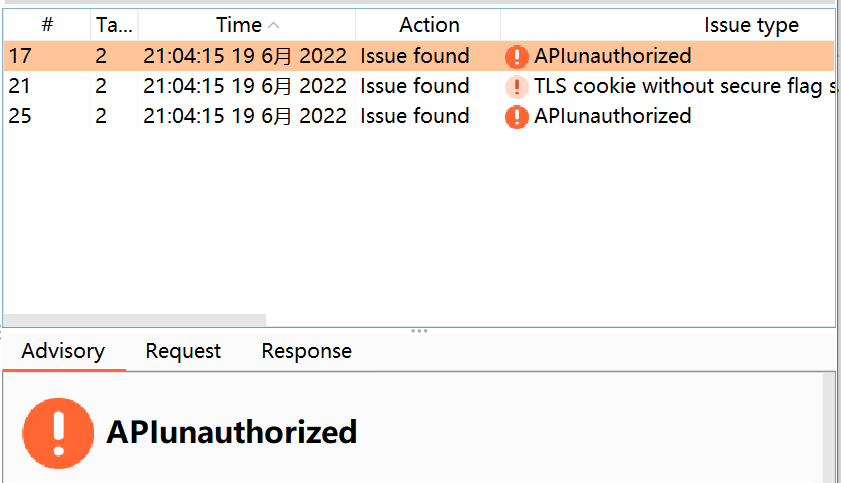

**检测效果**

这个面板不是很方便,然后就添加到了仪表盘。所以直接在仪表盘查看是否存在漏洞即可。

像*CVE-2022-22965*这种可直接进行利用的,而且便于检测,所以直接报出高危红色即可,像api泄露这种检测起来不是很容易的就在Low和Medium面板。当然Medium面板的概率大于Low面板,相较于更准确些。

## 总结

基本的注意点和用法就这么些,初次开发第一个工具,肯定存在一些未知的问题,还请直接提交issue。

## 参考

https://portswigger.net/burp/extender/api/burp/package-summary.html

https://xz.aliyun.com/t/7065

以及一些其他的开源插件

文件快照

[4.0K] /data/pocs/e673584e244315190ccf35e722ba56aa28435e0f

├── [3.6K] README.md

└── [4.0K] SpingVulScan-1.0

├── [2.8K] pom.xml

└── [4.0K] src

└── [4.0K] main

└── [4.0K] java

└── [4.0K] burp

├── [4.0K] auxiliary

│ ├── [3.5K] CheckIsSpring.java

│ ├── [1.1K] ReadFile.java

│ └── [2.0K] YamlReader.java

├── [2.1K] BurpExtender.java

├── [4.0K] DnsLog

│ ├── [ 241] DnsLogInterface.java

│ ├── [1.4K] ParamsHelpers.java

│ └── [4.0K] Platform

│ ├── [3.0K] BurpCollaborator.java

│ └── [4.4K] DnsLogCn.java

├── [4.0K] payload

│ ├── [ 508] Payload.java

│ ├── [4.0K] RCE

│ │ ├── [4.4K] APIunauthorized.java

│ │ ├── [8.5K] CloudFramework.java

│ │ ├── [7.0K] CloudFuncionSpEl.java

│ │ ├── [8.4K] CloudGatewaySpEl.java

│ │ ├── [ 616] DataCommons.java

│ │ ├── [ 618] MessagingRCE.java

│ │ ├── [5.0K] SecurityOAuth2RCE.java

│ │ └── [ 614] WebFlowRCE.java

│ └── [6.5K] ScanPayload.java

├── [4.0K] Scan

│ └── [6.7K] Scanner.java

├── [2.2K] SpringIssue.java

└── [4.0K] UI

├── [4.0K] tabs

│ ├── [6.5K] ScanResultsUI.java

│ └── [7.2K] SettingUI.java

└── [1.1K] Tags.java

13 directories, 25 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。