关联漏洞

标题:Apache Tomcat 安全漏洞 (CVE-2017-12615)描述:Apache Tomcat是美国阿帕奇(Apache)软件基金会下属的Jakarta项目的一款轻量级Web应用服务器,它主要用于开发和调试JSP程序,适用于中小型系统。 Apache Tomcat 7.0.0版本至7.0.79版本存在远程代码执行漏洞。当上述版本的Tomcat启用HTTP PUT请求方法时,远程攻击者可以构造恶意请求利用该漏洞向服务器上传包含任意代码执行的jsp文件,并被服务器执行该文件,导致攻击者可以执行任意代码。

描述

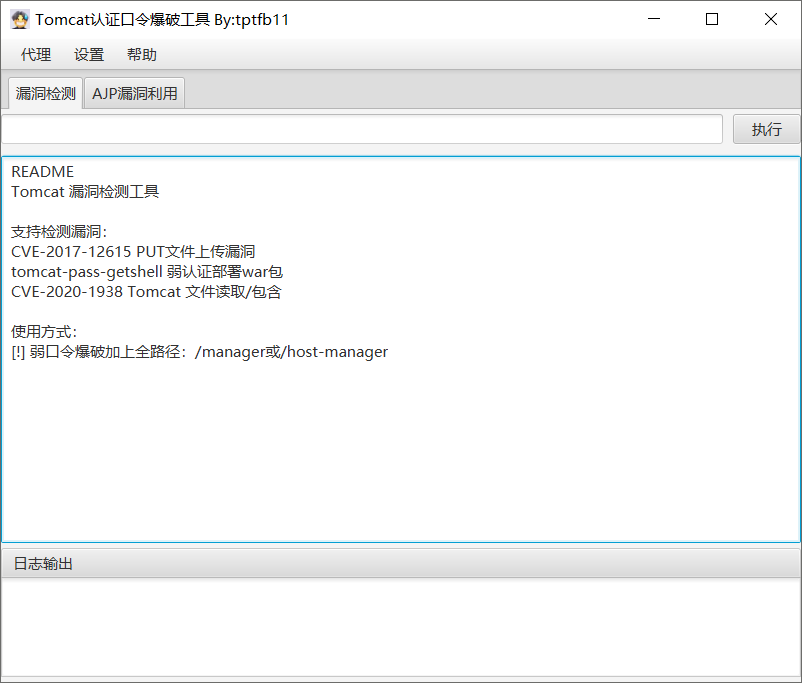

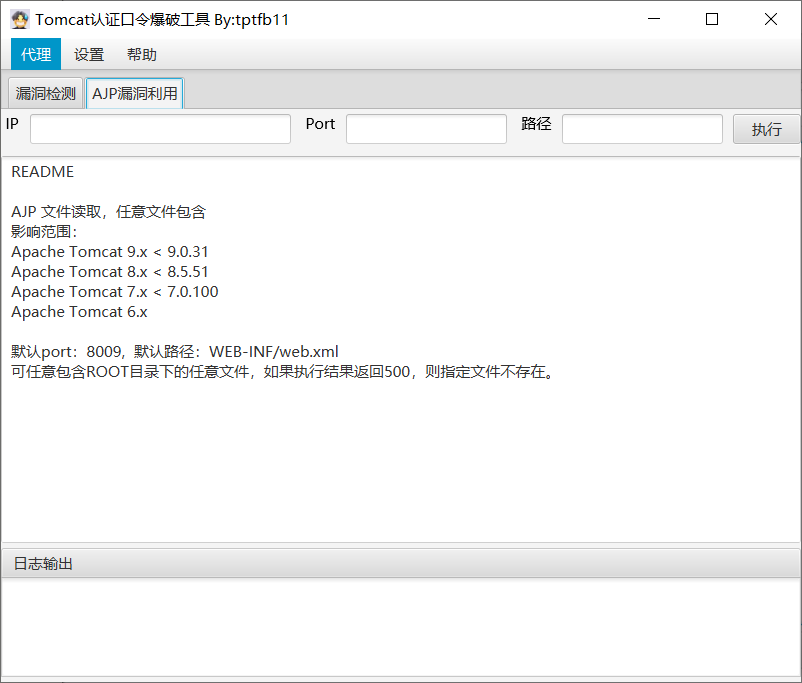

Tomcat常见漏洞GUI利用工具。CVE-2017-12615 PUT文件上传漏洞、tomcat-pass-getshell 弱认证部署war包、弱口令爆破、CVE-2020-1938 Tomcat AJP文件读取/包含

介绍

# AttackTomcat

## 检测漏洞清单

CVE-2017-12615 PUT文件上传漏洞

tomcat-pass-getshell 弱认证部署war包

弱口令爆破

CVE-2020-1938 Tomcat 文件读取/包含

## 使用方式

初次使用前请先在设置中重新设置配置文件,其他问题请仔细阅读!!!,java -jar \*.jar 启动可查看运行日志信息!!

下载源码maven编译,或者直接下载Releases。

双击jar包即可运行或执行`java -jar AttackTomcat`

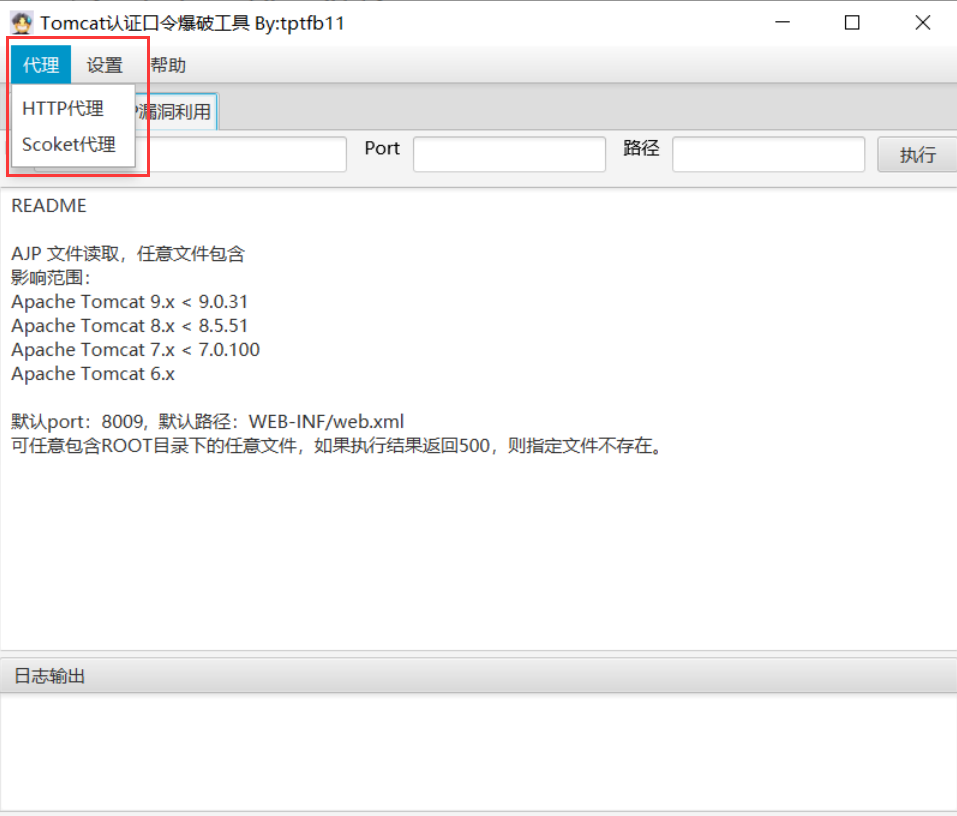

## 代理

使用http和socket代理。

## 配置

启动jar包,生成配置文件config。

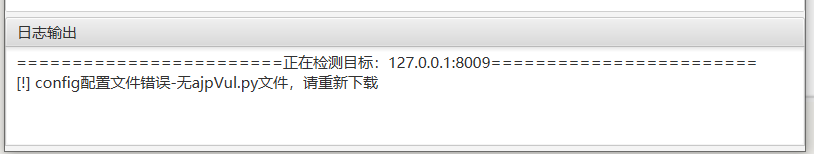

AJP漏洞使用python脚本验证,需要安装python3环境。命令格式:python -V。

注意:若出现如下提示,建议直接下载Release中的AttackTomcat.zip。

## 说明

此工具只用来学习交流,自我检测,禁止非法扫描,

文件快照

[4.0K] /data/pocs/f7572b16321eeef3f154b82b50013f94640c31ff

├── [363K] AttackTomcat.jar

├── [4.0K] config

│ ├── [ 13K] ajpVul.py

│ ├── [ 289] config.yaml

│ ├── [ 73] password.txt

│ └── [ 55] username.txt

├── [4.0K] images

│ ├── [ 33K] image-20221113190826427.png

│ ├── [ 35K] image-20221113190913584.png

│ ├── [105K] image-20221113191041737.png

│ └── [9.3K] image-20221113191218888.png

├── [1.3K] README.md

└── [4.0K] TomcatPass

├── [2.0K] pom.xml

├── [4.0K] src

│ └── [4.0K] main

│ ├── [4.0K] java

│ │ ├── [4.0K] Controller

│ │ │ ├── [2.4K] AJPVul.java

│ │ │ ├── [4.4K] PutVul.java

│ │ │ └── [4.5K] ReqController.java

│ │ ├── [ 683] main.java

│ │ ├── [4.0K] UIController

│ │ │ ├── [2.8K] DictController.java

│ │ │ ├── [5.5K] MainController.java

│ │ │ ├── [2.2K] ProxyHttpController.java

│ │ │ ├── [2.4K] ProxySocketController.java

│ │ │ └── [ 57] UpdataController.java

│ │ └── [4.0K] Util

│ │ ├── [1.2K] Base64.java

│ │ ├── [1.5K] Mycert.java

│ │ ├── [3.8K] UserAgent.java

│ │ ├── [ 949] Utils.java

│ │ └── [5.1K] YamlUtil.java

│ ├── [4.0K] resources

│ │ ├── [ 844] about.fxml

│ │ ├── [ 0] config.yaml

│ │ ├── [4.0K] image

│ │ │ ├── [7.0K] about.jpg

│ │ │ └── [2.7K] logo.jpg

│ │ ├── [5.0K] menu.fxml

│ │ ├── [ 73] password.txt

│ │ ├── [1.5K] setDict.fxml

│ │ ├── [1.3K] setHttpProxy.fxml

│ │ ├── [1.6K] setSocketProxy.fxml

│ │ └── [ 55] username.txt

│ └── [4.0K] test

│ └── [ 618] Test.java

└── [4.0K] target

├── [4.0K] classes

│ ├── [ 844] about.fxml

│ ├── [ 0] config.yaml

│ ├── [4.0K] Controller

│ │ ├── [3.5K] AJPVul.class

│ │ ├── [4.4K] PutVul.class

│ │ └── [4.7K] ReqController.class

│ ├── [4.0K] image

│ │ ├── [7.0K] about.jpg

│ │ └── [2.7K] logo.jpg

│ ├── [1.4K] main.class

│ ├── [5.0K] menu.fxml

│ ├── [ 73] password.txt

│ ├── [1.5K] setDict.fxml

│ ├── [1.3K] setHttpProxy.fxml

│ ├── [1.6K] setSocketProxy.fxml

│ ├── [4.0K] UIController

│ │ ├── [3.3K] DictController.class

│ │ ├── [7.0K] MainController.class

│ │ ├── [3.1K] ProxyHttpController.class

│ │ ├── [3.2K] ProxySocketController.class

│ │ └── [ 299] UpdataController.class

│ ├── [ 55] username.txt

│ └── [4.0K] Util

│ ├── [2.3K] Base64.class

│ ├── [ 176] Mycert$1.class

│ ├── [ 994] Mycert$TrustAllManager.class

│ ├── [2.1K] Mycert.class

│ ├── [4.4K] UserAgent.class

│ ├── [1.6K] Utils.class

│ └── [5.3K] YamlUtil.class

├── [4.0K] config

│ ├── [ 13K] ajpVul.py

│ ├── [ 325] config.yaml

│ ├── [ 73] password.txt

│ └── [ 55] username.txt

├── [4.0K] maven-archiver

│ └── [ 113] pom.properties

├── [4.0K] maven-status

│ └── [4.0K] maven-compiler-plugin

│ ├── [4.0K] compile

│ │ └── [4.0K] default-compile

│ │ ├── [ 422] createdFiles.lst

│ │ └── [1.0K] inputFiles.lst

│ └── [4.0K] testCompile

│ └── [4.0K] default-testCompile

│ └── [ 0] inputFiles.lst

├── [ 42K] TomcatPass-1.0-SNAPSHOT.jar

└── [363K] TomcatPass-1.0-SNAPSHOT-jar-with-dependencies.jar

26 directories, 72 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。